|

Итак, ваш быстрый канал вполне работает, с брандмауэром вы уже освоились, а антивирус успешно не дает запускать всякую гадость (кстати, вы не забыли включить и настроить автоматическое обновление антивирусных баз?). Теперь пора продолжить настройку.

Не забывайте регулярно проверять наличие всевозможных заплаток и обновлений для Windows, антивируса, файрвола и всего остального

Запускаем Windows Update и с удивлением обнаруживаем несколько (а возможно, и десятки) всевозможных заплаток для различных уязвимостей операционной системы. Выбираем нужные, скачиваем и устанавливаем (все-таки быстрый канал — это хорошо). Перезагружаем компьютер и...

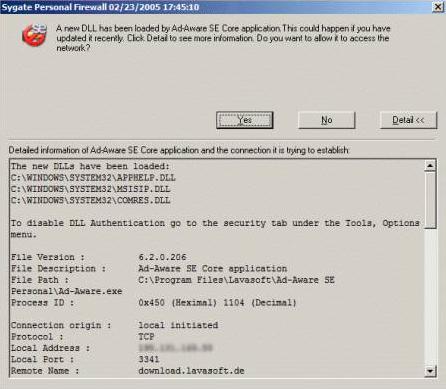

Что это наш файрвол стал на все подряд ругаться? Вот оно — наглядное пояснение того, чем программный брандмауэр отличается от «железного». Наш умный помощник определил, что файлы, пытающиеся установить соединение с Интернетом, изменились, и спрашивает, санкционировано ли это изменение. Так что не будем раздражаться, а, наоборот, порадуемся за то, что он так хорошо выполняет свою работу.

Наличие в системе шпионских модулей способно подорвать безопасность вашей системы, не говоря уже о банальных «падениях» Windows

Теперь скачаем еще две очень полезные и бесплатные программы: Spybot Search & Destroy и Ad-Aware SE Personal edition. Делают они почти одно и то же — обнаруживают и удаляют из вашей системы всевозможные шпионские модули, которые могут достаточно серьезно скомпрометировать вашу безопасность. Практика показала, что лучше использовать обе эти программы, так как встречаются отдельные компоненты, которые успешно сопротивляются какой-то одной из них, но вполне удаляются другой. Только не забывайте обновлять файлы описаний перед использованием этих инструментов. Spybot Search & Destroy, кроме того, включает в себя еще один полезный компонент — TeaTimer, который остается все время запущенным и отслеживает все попытки записи в критические ключи реестра, спрашивая у вас разрешения на выполнение этих действий. Очень полезно!

После любых изменений настроек не забывайте протестировать безопасность вашего компьютера

Пора переходить к испытаниям нашей защиты. Первым делом посмотрим, как наш компьютер выглядит снаружи. Для этого можно воспользоваться одним или несколькими онлайновыми сервисами, например PC Flank\\\\\\'s tests, Sygate Online Services, ShieldsUP!, AuditMyPc или DSL Reports. Скорее всего, вы увидите несколько открытых портов — не стоит пугаться. Значительно проще посмотреть, что это за порты и нужны ли они вам, — как правило, на странице с результатами тестов даются и ссылки на пояснения о том, какие порты для чего используются. Ну а о том, как их закрыть в случае необходимости, надо смотреть справку по вашему брандмауэру.

Персональный файрвол должен защищать от атак не только снаружи, но и изнутри

Однако защита от подключений снаружи — это только одна часть работы файрвола. Другая, и отнюдь не менее важная, заключается в защите от передачи несанкционированных данных изнутри. На первый взгляд в этом нет ничего сложного — ведь мы же уже объяснили нашему брандмауэру, каким программам можно общаться с Интернетом, а каким — нет. Но... Что если на вашем компьютере завелся какой-то троянец, собрал нужные данные, а потом сформировал письмо и запустил вашу почтовую программу, которой вы сами разрешили отправлять почту? Или, скажем, какой-то другой троянец заменил одну из библиотек, используемых вашим браузером, — а ведь браузеру вы тоже уже разрешили обращаться к сайтам? Или еще проще — он взял и заменил исполняемый файл браузера на что-то свое? Существует очень много способов, с помощью которых можно обмануть вашу защиту, и именно способность противостоять этим нападкам мы и попробуем сейчас проверить.

|

Обратите внимание — если у вас установлен антивирус (надеюсь, что установлен), то на некоторые из перечисленных ниже программ он может «заругаться», обзывая их троянцами и прочими нехорошими словами. Это не так! Все эти программы используют методы троянцев для того, чтобы попытаться пробиться через вашу защиту, но при этом не наносят никакого вреда и не передают никаких данных. А тот факт, что ваш антивирус эту программу «поймал», не должен внушать вам излишнюю уверенность — эти программы достаточно хорошо известны, а вот какой-то реальный троянец, использующий ту же технологию «пробивания защиты», может и не быть известен антивирусу. Единственное, что должно вас успокоить, — это сообщение от вашего брандмауэра о том, что какой-то процесс пытается связаться с Интернетом без вашего ведома.

Троянские программы могут использовать самые разные методы, чтобы обойти вашу защиту

Итак, приступим. Leaktest был первой программой этого рода, подвигшей многих производителей персональных брандмауэров на усиление их защиты. YALTA (Yet Another Leak Test Application) — для использования этой программы вам понадобится ввести адрес компьютера, на который YALTA попробует отправить сообщение. Copycat использует один из наиболее неперехватываемых методов пробивания защиты, внедряя свой код в процесс браузера (скачать можно по адресу /redir.php?url=mc.webm.ru%2Fcopycat.exe%29. TooLeaky — простая программа, которая открывает невидимое окно браузера, передавая определенный параметр запрашиваемому серверу — демонстрируется метод передачи украденного пароля или номера кредитной карты. DNStest — использует метод передачи данных с помощью отправки специального DNS-запроса сервису, работающему на вашем компьютере. PCAudit — подключает свою библиотеку к авторизованной вами программе (браузеру). Firehole — еще одна программа, пытающаяся подключить свою библиотеку к браузеру. OutBound! — создает и отправляет пакеты в сетевую карту, стараясь обмануть ваш файрвол. Atelier Web Firewall Tester — тестирует ваш файрвол, используя разные методы взлома. Программа платная, но без регистрации работает 10 раз, что вполне достаточно для тестирования домашнего брандмауэра.

Это не единственные доступные инструменты тестирования своего брандмауэра — покопавшись в Интернете, вы без большого труда найдете еще несколько. Есть даже специально посвященный этому вопросу сайт — /redir.php?url=www.firewallleaktester.com%2F%3C%2Fa%3E. На нем помимо утилит вы сможете найти и результаты тестирования разных брандмауэров.

Выследив вредную программу, ее надо еще и убить

Еще одним очень нужным инструментом обеспечения безопасности является менеджер задач. Только не тот, который по умолчанию установлен в системе (слишком уж он примитивный), а какой-то более мощный. Из всего встреченного до сих пор мне показался наиболее удобным Iarsin TaskInfo. Его прелесть заключается в том, что он дает практически всю необходимую информацию о процессах, происходящих на вашем компьютере: какие процессы запущены, откуда, какие файлы они используют, какие соединения и так далее. В случае какой-то подозрительной активности можно быстро понять, что происходит, и при необходимости убить опасную задачу. Не говоря уже о такой мелочи, как способность выводить предупреждения, в случае если какие-то параметры работы системы выходят за указанные вами значения.

|

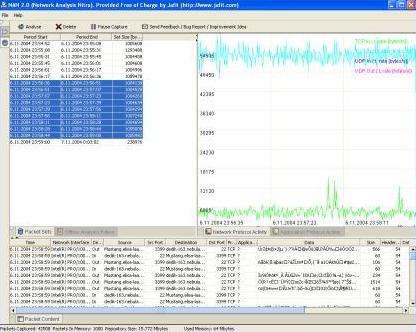

Мониторинг сети не только полезен, но и интересен...

Ну и еще одна программа, которая порой может очень пригодиться, а в остальное время просто побыть интересной игрушкой, — это Network Analysis Nitro. Эта бесплатная программа в реальном времени показывает все данные, которые проходят по вашей сети. Разумеется, вы можете установить фильтры, приостановить захват пакетов, посмотреть их содержимое и так далее. Отличительной особенностью является очень удобная для просмотра и выбора иерархическая структура данных — вы можете отобрать данные, относящиеся к определенному компьютеру, интерфейсу, хосту и т. п. Данные, выдаваемые программой, только на первый взгляд кажутся страшными и непонятными — даже если вы не являетесь специалистом в сетевых технологиях и протоколах, вы сможете увидеть загруженность вашей сети и посмотреть, кто и с кем «разговаривает», — в некоторых случаях даже этого хватает, чтобы самостоятельно понять, в чем заключается проблема...

Ссылки по теме

- Firewall leak tester

- Broadband

- ShieldsUP!

- href="/redir.php?url=hostinfo.ru/tree/internet/security/about">Безопасность выделенного подключения. Часть 1

Статья получена: hostinfo.ru

Противовирусные препараты: за и против

Противовирусные препараты: за и против Добро пожаловать в Армению. Знакомство с Арменией

Добро пожаловать в Армению. Знакомство с Арменией Крыша из сэндвич панелей для индивидуального строительства

Крыша из сэндвич панелей для индивидуального строительства Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан

Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан Как выбрать блеск для губ

Как выбрать блеск для губ Чего боятся мужчины

Чего боятся мужчины Как побороть страх перед неизвестностью

Как побороть страх перед неизвестностью Газон на участке своими руками

Газон на участке своими руками Как правильно стирать шторы

Как правильно стирать шторы Как просто бросить курить

Как просто бросить курить

- 1621 -

- 1621 -