|

Представить какую-либо компанию, у которой отсутствует локальная сеть и нет доступа к Интернету становится все сложнее и сложнее. Обычная технология, помогающая улучшить работу, обеспечить быстрый доступ к информации, обмену документами, данными. Это — с одной стороны. С другой стороны при широком использовании сети Интернет возникает необходимость решения проблемы защиты информации и локальной сети в целом. Особенно существенно этот вопрос встает тогда, когда компания имеет общедоступные (публичные) интернет-сервисы (веб- и ftp-серверы, почтовые сервисы, онлайновые магазины), которые размещены в общей локальной сети.

К таким серверам доступ чаще всего предоставляется свободный, то есть любой пользователь может без выполнения аутентификации по логину и паролю получить доступ к размещенному на веб-сервере ресурсу, к разделам ftp-сервера, почтовый сервер будет принимать почту от иных аналогичных почтовых серверов. И нет никакой гарантии в том, что вместе с почтой не попадет на сервер вредоносный код, что среди сотен пользователей не окажется такого, кто захочет из каких-либо побуждений получить доступ не только к публичным сервисам, но и к локальной сети организации. И если сеть построена на простых концентраторах (хабах), а не на коммутаторах (свитчах), то она будет подвержена большой опасности.

Взломав один из компьютеров, хакер сможет получить доступ ко всей сетиВ чем это заключается? Получив доступ к хотя бы одному компьютеру локальной сети, хакер может получить пароли вплоть до пароля администратора, что позволит ему получить доступ к любой информации, циркулирующей или хранящейся в сети, изменить пароли доступа таким образом, что окажутся недоступными базы данных, либо просто будут выведены из строя. Кроме того, получив доступ к веб-серверу, его могут использовать для проведения DoS-атак, что может заблокировать работоспособность всех внутрикорпоративных ресурсов.

|

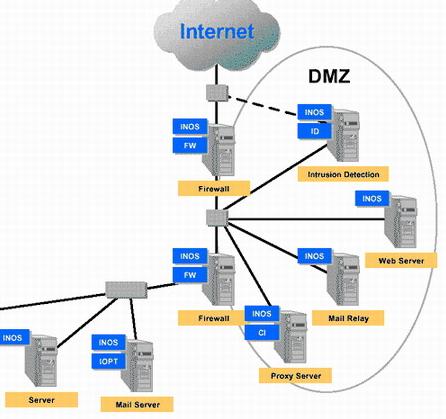

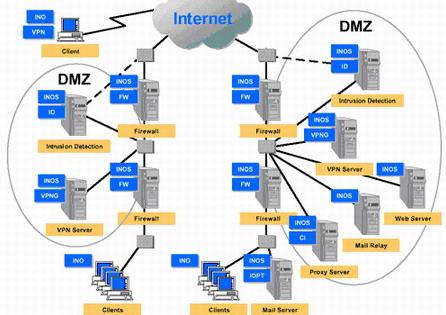

Поэтому подход к построению систем, включающих в себя публичные серверы, должен быть иным, нежели подход к построению систем на базе внутренних серверов. Диктуется это специфическими рисками, которые возникают из-за публичной доступности сервера. Решение заключается в разделении локальной сети и публичных серверов на отдельные части. Та, в которой будут размещены публичные сервисы, называется «демилитаризованной зоной» (DMZ — Demilitarized Zone).

DMZ — зона особого вниманияСуть DMZ заключается в том, что она не входит непосредственно ни во внутреннюю, ни во внешнюю сеть, и доступ к ней может осуществляться только по заранее заданным правилам межсетевого экрана. В DMZ нет пользователей — там располагаются только серверы. Демилитаризованная зона как правило служит для предотвращения доступа из внешней сети к хостам внутренней сети за счет выноса из локальной сети в особую зону всех сервисов, требующих доступа извне. Фактически получается, что эта зона будет являться отдельной подсетью с публичными адресами, защищенной (или — отделенной) от публичных и корпоративных сетей межсетевыми экранами.

При создании такой зоны перед администраторами корпоративной сети возникают дополнительные задачи. Необходимо обеспечить разграничение доступа к ресурсам и серверам, расположенным в DMZ, обеспечить кофиденциальность информации, передаваемой при работе пользователей с этими ресурсами, вести конроль за действиями пользователей. В отношении информации, которая может находиться на серверах, можно сказать следующее. Учитывая, что публичные сервисы могут быть взломаны, на них должна находиться наименее важная информация, а любая ценная информация должна размещаться исключительно в локальной сети, которая не будет доступна с публичных серверов.

|

На серверах, размещенных в DMZ, не должно быть никакой информации о пользователях, клиентах компании, иной конфиденциальной информации, не должно быть личных почтовых ящиков сотрудников — это все должно быть надежно «спрятано» в защищенной части локальной сети. А для той информации, которая будет доступна на публичных серверах, необходимо предусмотреть проведение резервного архивирования с возможно меньшей периодичностью. Кроме этого рекомендуется для почтовых серверов применять как минимум двухсерверную модель обслуживания, а для веб-серверов вести постоянный мониторинг состояния информации для своевременного обнаружения и устранения последствий взлома.

Использование межсетевых экранов является обязательным при создании DMZДля защиты проникновения через демилитаризованную зону в корпоративную сеть используются межсетевые экраны. Существуют программные и аппаратные экраны. Для программных требуется машина, работающая под UNIX или Windows NT/2000. Для установки аппаратного брандмауэра нужно лишь подключить его в сеть и выполнить минимальное конфигурирование. Обычно программные экраны используются для защиты небольших сетей, где нет необходимости производить много настроек, связанных с гибким распределением полосы пропускания и ограничения трафика по протоколам для пользователей. Если сеть большая и требуется высокая производительность — выгоднее становится использовать аппаратные межсетевые экраны. Во многих случаях используют не один, а два межсетевых экрана — один защищает демилитаризованную зону от внешнего воздействия, второй отделяет ее от внутренней части корпоративной сети.

|

Но кроме того, что вынесение публичных серверов в демилитаризованную зону в определенной степени защищает корпоративную сеть, необходимо продумать и обеспечить защиту и самой DMZ. При этом необходимо решить такие вопросы, как:

- защита от атак на серверы и сетевое оборудование;

- защита отдельных серверов;

- контроль почтового и иного контента;

- аудит действий пользователей.

Каким образом могут решаться эти вопросы? Почтовый сервер, который используется как для внешней переписки, так и для внутрикорпоративной, желательно «разделить» на две составляющие — публичную, которая фактически будет сервером-ретранслятором и будет размещаться в DMZ, и основную, размещенную внутри корпоративной сети. Основная составляющая обеспечивает обращение внутренней почты, принимает с ретранслятора и отправляет на него внешнюю корреспонденцию.

Одной из основных проблем является обеспечение безопасного доступа к публичным ресурсам и приложениям из корпоративной внутренней сети. Хотя между нею и демилитаризованной зоной устанавливают межсетевой экран, но он должен быть «прозрачен» для работы. Есть несколько вариантов предоставления такой возможности пользователям. Первый — использование терминального доступа. При такой организации взаимодействия клиента и сервера через установленное соединение не передается какой-либо программный код, среди которого могли бы быть и вирусы и иные вредоносные включения. От терминального клиента к серверу следует поток кодов нажатых клавиш клавиатуры и состояний мыши пользователя, а обратно, от сервера клиенту, поступают бинарные образы экранов серверной сессии браузера или почтового клиента пользователя. Другой вариант — использование VPN (Virtual Private Network). Благодаря контролю доступа и криптозащите информации VPN обладает защищенностью частной сети, и в то же время использует все преимущества сети общего пользования.

К защите серверов и оборудования в DMZ нужно подходить с особой тщательностьюДля защиты от атак на серверы и сетевое оборудование используют специальные системы обнаружения вторжения (Intrusion Detection). Компьютер, на котором устанавливают такую систему, становится первым на пути информационного потока из Интернета в DMZ. Системы настраивают таким образом, чтобы при обнаружении атак они могли выполнить переконфигурирование межсетевого экрана вплоть до полного блокирования доступа. С целью дополнительного, но не постоянного контроля, используют специальное программное обеспечение — сканеры безопасности, проверяющие защищенность сети, серверов и сервисов, баз данных. Для защиты от вирусов в демилитаризованной зоне устанавливается антивирусное ПО, а также средства контроля контента.

Программные и технические решения для организации и защиты DMZ предлагают различные компании. Это и зарубежные, и российские. Среди них можно, к примеру, назвать Computer Associates, D-Link, «Информзащита», Trend Micro и многие другие.

Ссылки по теме

- Статья «eTrust Интернет Defense»

- Экономичный способ защиты сети от атак из Internet

- Безопасность клиентского программного обеспечения

- Гречанинов А. DMZ — Каменный мешок для хакера

Статья получена: hostinfo.ru

Противовирусные препараты: за и против

Противовирусные препараты: за и против Добро пожаловать в Армению. Знакомство с Арменией

Добро пожаловать в Армению. Знакомство с Арменией Крыша из сэндвич панелей для индивидуального строительства

Крыша из сэндвич панелей для индивидуального строительства Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан

Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан Как выбрать блеск для губ

Как выбрать блеск для губ Чего боятся мужчины

Чего боятся мужчины Как побороть страх перед неизвестностью

Как побороть страх перед неизвестностью Газон на участке своими руками

Газон на участке своими руками Как правильно стирать шторы

Как правильно стирать шторы Как просто бросить курить

Как просто бросить курить

- 5454 -

- 5454 -