|

Сегодня мы попробуем разобраться с настройками различных программ, которые нам могут потребоваться для повседневной работы. Ведь как только мы «спрятались» за NAT-прокси, то сразу стали недоступны для всех, кто пытается установить с нами связь из Интернета!

Большинство наших программ, такие как почтовый клиент, браузер, утилита автоматического обновления антивирусных баз, кошелек WebMoney, менеджер закачек и многие-многие другие, выступают в Интернете в роли клиентов. То есть это именно они инициируют соединение, подключаясь к какому-то серверу, и при этом не видят абсолютно ничего необычного в том, что используют локальный немаршрутизируемый адрес для общения с серверами в Интернете. Для таких программ наш NAT-прокси является «прозрачным», и они не требуют никакой дополнительной настройки для работы.

Некоторые программы используют для работы не фиксированные порты, а случайно выбранные из некоторого диапазона

Однако некоторые другие приложения нуждаются в возможности принимать входящие соединения. Решение тут только одно — использовать перенаправление портов или, в самом крайнем случае, поместить компьютер с сервером (возможно, с прокси-сервером) в DMZ. Для обычных серверов, например веб-сервера, это решается легко, но есть еще целый ряд клиентских программ, которые тоже хотят выступать в роли сервера. Типичный пример — всевозможные программы для обмена сообщениями вроде ICQ. Для обычного общения ICQ ничего особенного не требуется, но вот если вы хотите запустить чат или перекачку файлов, то понадобится умение открывать входящее соединение, так как там общение происходит не через централизованный сервер, а напрямую между вами и вашим собеседником. Отличительная особенность подобных программ заключается в том, что они соединяются не на каком-то определенном порту, а на случайном. Для того чтобы обойти это препятствие, можно в настройках ICQ указать диапазон используемых портов, а на NAT-прокси переадресовать только эти порты. Практика показывает, что если вы не очень напряженно общаетесь, то десятка портов более чем хватит. Ну а для того чтобы общаться могли все пользователи вашей домашней сети, настройте на каждом компьютере свой диапазон портов, а на прокси — переадресовывайте запросы на разные компьютеры, в зависимости от порта. Разумеется, понадобится еще и разрешить подобные соединения в персональном брандмауэре каждого компьютера...

Перенаправление портов надо настраивать там, где осуществляется подключение к Интернету

Если ваша локальная сеть подключена к Интернету через «железный» NAT-прокси, то настраивать переадресацию надо именно на нем, а о том, как это сделать, следует читать документацию этого устройства. Чаще всего соответствующие пункты меню называются port forwarding или virtual servers. Если же подключение осуществляется через компьютер с ICS (Internet Connection Sharing), то настроить переадресацию надо на этом компьютере. В Windows XP, например, для этого вам надо открыть список сетевых подключений, открыть свойства «внешнего» соединения, выбрать вкладку «Advanced» и там нажать на кнопку «Settings». Ну а в появившемся окне надо будет добавить правило (в терминологии Windows это называется service) с указанием, какой порт и куда надо перенаправить. Разумеется, Microsoft не подумала о перенаправлении диапазона портов, поэтому вам придется настраивать по сервису для каждого используемого порта.

На этом основную настройку сети можно считать законченной. Каждый компьютер у вас защищен персональным брандмауэром, антивирусом и антишпионом, а сама сеть спрятана от Интернета за NAT-прокси и брандмауэром, который впускает внутрь только разрешенные пакеты. У всех защитных программ включено автоматическое обновление, оно же включено и у операционной системы (практика показывает, что удобнее всего настроить Windows на вывод сообщений об обнаруженных новых заплатках, а вот скачивать и устанавливать их проще «руками»). В персональном файрволе прописаны все программы, которым разрешено работать с Интернетом, а также указано, какие входящие соединения разрешается принимать. Можно с чувством выполненного долга начинать наслаждаться быстрым соединением с Интернетом!

Не забывайте о мелочах

Впрочем, есть еще пара мелочей, о которых большинство пользователей забывают: надо обязательно сменить все пароли, установленные по умолчанию, на что-то свое (в частности, на «железном» брандмауэре); надо запретить управление вашим брандмауэром из Интернета (как правило, это запрещено по умолчанию, но стоит проверить) и надо запретить в брандмауэре все пакеты с локальными IP-адресами на внешнем (подключенном к Интернету) интерфейсе.

Ну а после того как вы походите по сайтам, поскачиваете песни и программы, поговорите со знакомыми через какой-нибудь интернет-телефон и проделаете еще множество вещей, которые становятся доступны при наличии быстрого соединения, почти наверняка вас потянет немного поработать. И поэтому мы поговорим еще и о таких полезных возможностях, как виртуальные сети, туннели и защищенные соединения.

Перехват данных — сниффинг — явление весьма распространенное

Дело в том, что между вашим и рабочим компьютером находится множество промежуточных хостов и у вас нет никакого контроля над ними. И любой из них может оказаться взломанным, после чего злоумышленник сможет перехватывать все проходящие через этот хост пакеты. Как несложно догадаться, в этом случае он сможет прочитать и все пересылаемые вами данные. Для того чтобы это не происходило, требуется использовать такие протоколы, которые шифруют передаваемые данные.

Инкапсуляция IP позволяет спрятать один протокол внутри другого

И тут мы сталкиваемся с противоречием: многие стандартные и распространенные протоколы шифрование не используют — что же, неужели придется менять все программное обеспечение? Нет, тут пригодятся туннели, о которых упоминалось в предыдущей статье. Туннели (их еще называют IP-инкапсуляцией или IP/IP) — это когда один IP-пакет содержит в области данных другой IP-пакет. При этом никто не мешает эту область данных зашифровать при отправке, а на другом конце туннеля данные будут расшифрованы, и извлеченный IP-пакет будет передан в сеть назначения.

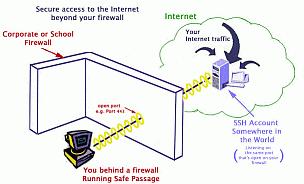

Два наиболее популярных использования туннелей — это VPN (Virtual Private Network) в сетях Windows и SSH-туннели, более распространенные в UNIX.

SSH — один из наиболее употребимых и проверенных безопасных протоколов передачи данных

|

SSH (Secure SHell) является стандартом де-факто защищенных соединений в UNIX-сетях. Этот протокол очень прост и удобен, обеспечивает весьма неплохую защиту, а заодно и умеет создавать туннели. SSH-туннели очень похожи на перенаправление портов — вы указываете, какой локальный порт с каким удаленным соединить, после чего просто отправляете требуемые пакеты на соответствующий порт своего компьютера. Точно так же можно настроить и входящее соединение. Преимуществом SSH-туннелей является меньшая требовательность к системным ресурсам и то, что они более настраиваемы: инкапсулируется только TCP-протокол и только указанные вами при настройке порты. Это позволяет легко и быстро организовать защищенные соединения с определенными серверами и службами, не тратя ресурсы на шифрование всего остального трафика. Основное использование SSH — терминальный доступ к серверам Интернета (а они, как правило, работают под управлением UNIX). Впрочем, запустить SSH-сервер под Windows тоже совсем несложно, так что если вам требуется не полный доступ к удаленному компьютеру, а подключение к какому-то серверу (например, к базе данных), то стоит рассмотреть вариант использования SSH.

Putty — один из лучших SSH-клиентов для Windows

Самым, пожалуй, распространенным и удобным SSH-клиентом для Windows является Putty. Сама Putty является прекрасной терминалкой для работы с консолью вашего сервера. Но если заглянуть в настройки соединения, то там можно найти секцию "Connection — SSH — tunnels", в которой и находятся нужные настройки. Все, что требуется указать, — это локальный и удаленный порт, а также направление пересылки пакетов.

Например, СУБД PostgreSQL по умолчанию слушает порт 5432. Если ваш интернет-сервер использует PostgreSQL, то для увеличения защищенности сервера можно в настройках СУБД разрешить ему принимать TCP/IP-соединения только с локального компьютера (это защитит от попыток подобрать пароль или «заDOSить» ваш сервер баз данных), а в SSH-туннеле (который будете инициировать вы со своего домашнего компьютера) указать, например, локальный порт 5431 (на тот случай, если вы еще и локальный PostgreSQL запустите, для удаленного соединения лучше использовать порт, отличающийся от стандартного), удаленный хост localhost (обратите внимание, что это имя удаленного компьютера, к которому вы будете подключаться, — ведь второй конец туннеля находится на том же компьютере, что и PostgreSQL) и удаленный порт 5432. После этого вам останется установить соединение и с помощью, например, утилиты pgAdmin подключиться к своему же компьютеру на порту 5431. Теперь все пакеты, которые вы отправите на этот порт, будут зашифрованы и переданы на удаленный компьютер, а там их расшифруют и перешлют на указанный вами localhost:5432. PostgreSQL увидит, что к нему подключаются с локальной машины, и в полном соответствии с вашими настройками пустит вас внутрь...

|

SSH с большим удобством можно использовать и в Windows-сетях. Существует адаптированная для Windows версия SSH-сервера — SSHWindows, — которую вы можете установить, например, на своем рабочем компьютере и подключаться к нему из дома, не боясь нарушить безопасность. Разумеется, вам надо будет еще и обсудить это со своим администратором сети и, возможно, договориться о том, чтобы он открыл в офисном брандмауэре какой-то порт и организовал его переброску на ваш рабочий компьютер. Или наоборот — вы можете установить SSH-сервер на домашнем компьютере и подключаться к нему с работы или от знакомых...

Ссылки по теме

- Безопасность выделенного подключения. Часть 1

- Безопасность выделенного подключения. Часть 2

- Безопасность выделенного подключения. Часть 3

Статья получена: hostinfo.ru

Противовирусные препараты: за и против

Противовирусные препараты: за и против Добро пожаловать в Армению. Знакомство с Арменией

Добро пожаловать в Армению. Знакомство с Арменией Крыша из сэндвич панелей для индивидуального строительства

Крыша из сэндвич панелей для индивидуального строительства Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан

Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан Как выбрать блеск для губ

Как выбрать блеск для губ Чего боятся мужчины

Чего боятся мужчины Как побороть страх перед неизвестностью

Как побороть страх перед неизвестностью Газон на участке своими руками

Газон на участке своими руками Как правильно стирать шторы

Как правильно стирать шторы Как просто бросить курить

Как просто бросить курить

- 1756 -

- 1756 -