|

Всем известно, что Интернет является источником самых разнообразных угроз. И одной из самых серьезных из них являются хакеры. И действительно, эти люди через Глобальную сеть атакуют как различные серверы, так и компьютеры простых пользователей. То есть никто в Интернете не может чувствовать себя в абсолютной безопасности. Но можно ли противостоять хакерам?

Причем противостоять, не неся при этом никаких потерь? Оказывается, сделать это вполне реально. Дело в том, что сегодня подавляющее большинство хакеров (по разным оценкам — от 90 до 99 процентов) являются так называемыми «скриптовыми детками». Это люди, не обладающие достаточными знаниями для реализации атак своими силами. А поэтому они просто запускают чужие программы (трояны, нюки, логические бомбы и т. п.) и, слепо следуя инструкциям, пытаются взломать удаленный компьютер. Именно этих «хакеров» можно обвести вокруг пальца, используя достаточно простые методы.

Главная задача — пресечь хакерскую атаку в самом началеКстати, не стоит забывать, что нашей задачей является пресечение хакерской атаки в самом начале — еще до того момента, когда злоумышленник сможет причинить хоть какой-либо вред. Оказывается, и с этим проблем не возникает. Дело в том, что любая атака начинается с разведки, во время которой хакер пытается собрать необходимые для взлома данные. Если же не дать злоумышленнику сделать это или дезинформировать его, то мы сможем полностью пресечь его действия и обезопасить себя.

Разведка, которую проводят хакеры, состоит из нескольких частей. Причем каждая из них не является обязательной. Все зависит от того, какая информация нужна злоумышленнику.

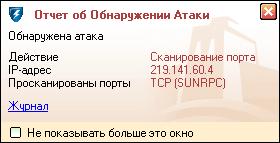

Сканирование портов

Сканирование портов — самый распространенный способ хакерской разведки

|

Сканирование портов — самый распространенный способ хакерской разведки. Он позволяет определить TCP-порты, через которые работают сетевые сервисы, и узнать, в каком состоянии (открытом или закрытом) они находятся. Кроме того, сканирование портов помогает злоумышленнику определить тип используемого сетевого протокола. Для чего все это нужно? Ответ очень прост. Во-первых, сканирование портов позволяет хакеру понять, какие типы атак на данный компьютер могут оказаться удачными, а какие заведомо обречены на провал. Ну а во-вторых, по полученной информации опытный злоумышленник может догадаться о типе установленной на ПК жертвы операционной системы. А это, в свою очередь, еще сильнее ограничивает круг потенциально удачных атак, а также позволяет попытаться использовать специфические для данной ОС уязвимости.

Итак, сканирование портов позволяет хакеру получить чрезвычайно важную информацию. Более того, этот способ сетевой разведки может применяться к разным компьютерам — и к серверам, и к ПК простых пользователей. Именно поэтому это действие является весьма серьезной угрозой.

Существует несколько способов проведения сканирования портовРеализовываться сканирование портов может по-разному. Самый простой вариант выглядит следующим образом. Специальная утилита пытается по очереди подключиться ко всем возможным TCP-портам компьютера жертвы. В случае успеха только что установленное соединение тут же разрывается, а программа делает вывод об открытости данного порта. Впрочем, такое сканирование малоэффективно. Дело в том, что система сохраняет информацию обо всех попытках подключений и разрывах соединений в лог-файле. То есть даже после успешной атаки грамотный администратор сможет узнать, с какого IP-адреса она проводилась.

Более эффективным методом сканирования портов является применение SYN-пакетов, инициализирующих установление соединения. Хакер с помощью специального программного обеспечения отправляет их на все возможные TCP-порты компьютера жертвы. В случае если порт открыт, злоумышленник получит приглашение на подключение. В ответ на это он направляет специальный RST-пакет, разрывающий связь. Ну а если порт был закрыт, то компьютер жертвы сразу отправит RST-пакет. Таким образом, по поведению ПК можно получить всю нужную хакеру информацию. Причем в этом случае никаких следов в системе жертвы не останется. Ведь соединение так ни разу и не было установлено, более того, ни одна попытка подключения не была даже доведена до конца. Так что лог-файл при использовании злоумышленником SYN-пакетов остается чистым.

|

И это не все. Существует еще несколько способов реализации сканирования портов. Впрочем, останавливаться подробно на них мы уже не будем. И так понятно, в чем заключается основная проблема. Дело в том, что опасность представляют ответы системы жертвы на какие-либо запросы хакера. Причем злоумышленнику одинаковую пользу приносят как положительные, так и отрицательные результаты его действий. А поэтому лучше всего, если ПК вообще не будет отвечать на запросы хакеров. Именно по такому принципу и работают многие современные файрволы (например, продукты Agnitum Outpost Firewall или Kaspersky Anti-Hacker). Они обеспечивают режим невидимости, в котором система перестает отвечать на сканирование портов. То есть удаленному злоумышленнику будет казаться, что компьютер жертвы выключен или просто-напросто отключен от Глобальной сети.

Идентификация сетевых сервисов

Идентификация сетевых сервисов наиболее опасна для различных серверовЭтот прием разведки хакеры обычно применяют против различных серверов. Суть его заключается в следующем. Когда злоумышленник устанавливает соединение с каким-либо сетевым сервисом компьютера жертвы, на его ПК передается так называемый «баннер». Под этим термином скрывается специальный блок информации, являющийся своеобразным приветствием. К сожалению, большинство администраторов никогда не обращают внимания на «баннеры» и оставляют их в стандартном виде. Что в этом может быть плохого? Да только то, что в этом случае в «баннере» содержится точное название операционной системы, например такое: Server: Apache/1.3.26 (Unix) rus/PL30.15. Что может извлечь из этого злоумышленник? Очень многое. Точное знание типа и версии операционной системы жертвы позволяет ему использовать известные именно для нее уязвимости. Фактически стандартный «баннер» может дать в руки хакера очень мощное оружие.

|

Итак, мы с вами, уважаемые читатели, выяснили, что защищаться от идентификации сетевых сервисов нужно. Но как это можно сделать? Самым простым способом является замена стандартных «баннеров». Причем сделать это можно по-разному. Например, достаточно просто исключить из них всякое упоминание об используемой операционной системе и версиях программного обеспечения. А можно указать в «баннере» неверную ОС. В обоих случаях злоумышленник не сможет использовать знание о специфических уязвимостях, если только он не будет последовательно перебирать все возможные варианты. К сожалению, подмена «баннеров» вряд ли сможет остановить грамотного и опытного хакера. Эти люди способны установить тип ОС и используемого ПО по косвенным признакам. Тем не менее если учесть, что большую часть современных злоумышленников, действующих в Интернете, нельзя считать профессионалами, то такой способ защиты оказывается достаточно эффективным.

Подводим итоги

Защититься от «скриптовых деток» и «виртуальных хулиганов» можноИтак, мы с вами, уважаемые читатели, выяснили, что любая хакерская атака начинается с разведки. И если не позволить злоумышленнику собрать необходимую для его деятельности информацию, то вполне можно предупредить его действия и обезопасить свой компьютер. Причем сделать это совсем не сложно. Простому домашнему пользователю вообще достаточно установить и грамотно настроить файрвол. С серверами дела обстоят немного сложнее. Но и здесь грамотный администратор сможет без проблем защитить систему. Конечно, это не исключает опасности от деятельности профессиональных хакеров и некоторых видов атак (например, DDoS). Тем не менее, если учесть число «скриптовых деток» и прочих «виртуальных хулиганов», обретающих сегодня в Интернете, становится понятно, что защитой от сетевой разведки нельзя пренебрегать.

Ссылки по теме

Статья получена: hostinfo.ru

Противовирусные препараты: за и против

Противовирусные препараты: за и против Добро пожаловать в Армению. Знакомство с Арменией

Добро пожаловать в Армению. Знакомство с Арменией Крыша из сэндвич панелей для индивидуального строительства

Крыша из сэндвич панелей для индивидуального строительства Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан

Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан Как выбрать блеск для губ

Как выбрать блеск для губ Чего боятся мужчины

Чего боятся мужчины Как побороть страх перед неизвестностью

Как побороть страх перед неизвестностью Газон на участке своими руками

Газон на участке своими руками Как правильно стирать шторы

Как правильно стирать шторы Как просто бросить курить

Как просто бросить курить

- 1287 -

- 1287 -