|

Название статьи — игра слов. Fishing и Phishing произносятся одинаково. Только смысл этих терминов несколько разный. Если в первом случае вы выступаете в качестве рыбака, то во втором случае вы выступаете в качестве рыбки. Точнее, не совсем вы, а ваш банковский счет, но клюете на наживку все равно вы.

Итак, каким образом можно через Интернет обчистить вашу кредитную карту?

В наши дни Интернет присутствует во многих аспектах повседневной жизни. Он является одним из лучших способов быть в курсе последних новостей, может быть использован для деловых сделок или даже покупок, учитывая растущую популярность веб-магазинов. Однако, как и в случае со всеми положительными вещами в нашей жизни, в Интернете также существует нелегальная активность, такая как, например, детская порнография — проблема, существующая уже определенное время, но которая выросла вместе с распространением и ростом скорости Интернета, или программное и музыкальное пиратство, использующее Сеть для широкого и быстрого распространения пиратской продукции.

Phishing

Мошенники существовали всегда. Теперь они овладевают ИТ-технологиямиОднако, когда речь заходит о финансовых мошенничествах, проблема не только обостряется, но также приобретает новые формы. Мошенники, преступники и злоумышленники всех мастей и слоев общества существовали всегда. Теперь они осваивают новые для них технологии мошенничества, напрямую связанные с ИТ-технологиями. Самый простой способ получить деньги — украсть их, а самый быстрый способ кражи — с помощью интернет-мошенничества. Фишинг является классической формой кражи банковских данных пользователей с помощью электронных писем, трюка, на который клюнуло множество ничего не подозревающих пользователей.

Вне сомнения, пользователи, одураченные таким образом, не попались бы в ловушку, если бы попытка надувательства была выполнена иначе. Например, представьте хорошо одетого, респектабельного человека, подходящего к вам на улице рядом с входом в банк. Этот человек представляется сотрудником банка (несмотря на то что находится на улице) и просит вашу кредитную карту для проверки ее статуса. Маловероятно, что кто-либо согласится на такое предложение.

Пользователи кредитных карт хорошо осведомлены о риске передачи кредитной карты в чужие руки, так же как дети знают, что они не должны брать конфеты у чужих людей и открывать дверь незнакомцам. Они узнали об этом от своих родителей, а также из различных детских сказок. Детские сказки хороши тем, что учат ребенка жизни, прежде чем он поймет все на своих ошибках. Лучше заранее рассказать ребенку о пастушке, который кричал "Волк! Волк!", чем ждать, когда ребенок сам узнает последствия лжи, а его окружающие будут расплачиваться за эти последствия. Детских сказок про фишинг не придумано пока, поэтому поговорим по-взрослому.

|

| Файл hosts и место его расположения |

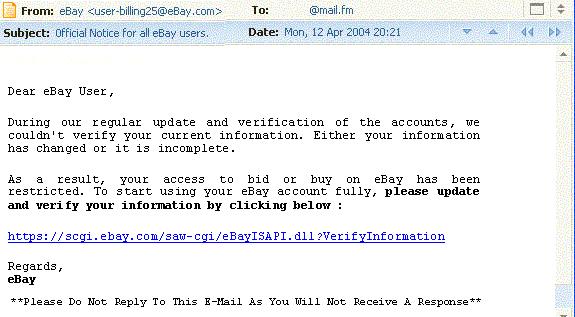

Новые фишинговые письма появляются по всему миру каждый деньПо данным, собранным международной сетью техподдержки Panda Software, увеличивается количество попыток онлайнового мошенничества. Новые фишинговые письма появляются по всему миру каждый день. Эта опасная техника используется для сбора конфиденциальной информации, прикрываясь личностью легитимного лица или организации (обычно путем мошеннических писем, направляющих пользователей на фальсифицированную веб-страницу). Для пользователя результат ответа на такое письмо может быть только одним: пустым счетом. Поскольку он пренебрег основным правилом: никто, в том числе и сам банк, не имеет права запрашивать у вас конфиденциальные данные вашего счета.

Pharming

Кроме фишинга, появился новый вид онлайнового мошенничества — фарминг. Фарминг — технология более опасная, чем фишинг, так как ей не требуется использовать технологии социальной инженерии. Фарминг заключается в изменении адресов DNS (Domain Name System) так, чтобы веб-страницы, которые посещает пользователь, были не оригинальными, а другими, специально созданными кибермошенниками для сбора конфиденциальной информации, особенно относящейся к онлайновым банкам.

Когда пользователь набирает интернет-адрес, чтобы произвести доступ к веб-странице, буквенный адрес должен быть конвертирован в реальный IP-адрес в следующем формате: 000.000.000.000. Обычно, так как браузер не может совершить конвертацию, требуется DNS-сервер. Эти серверы администрируют имена, соответствующие каждой из таких цифровых последовательностей, и доставляют пользователя на страницу, которую он запросил. Если сервер не сможет правильно разрешить IP-адрес, соответствующий введенному доменному имени, пользователь не увидит корректную страницу. Атаки фарминга могут быть выполнены напрямую против DNS-сервера таким образом, что изменение адреса повлияет на всех пользователей, обращающихся к серверу во время просмотра Интернета, или они могут быть выполнены локально, то есть на отдельных компьютерах.

Второй сценарий гораздо более опасен, и не только из-за его большей эффективности, но также потому, что он является более простым для атакующих. Им требуется выполнить всего два относительно несложных действия: изменить небольшой файл под названием hosts, который можно найти на любом компьютере под управлением Windows и использующем Internet Explorer для доступа в Интернет, и создать фальсифицированную веб-страницу. Hosts-файл хранит небольшую таблицу с серверами и IP-адресами, наиболее часто используемыми пользователем, чтобы не обязательно было обращаться к DNS-серверу для конвертации интернет-адресов (URL) в IP-адреса. Если этот файл перезаписан и в него вносятся фальсифицированные адреса страниц онлайновых банков, каждый раз, когда пользователь вводит имя банка в браузере, он попадет на страницу, созданную хакером, которая, однако, выглядит как истинная страница. Ничего не подозревающая жертва затем может ввести конфиденциальные данные, не зная, что на самом деле они попадают в руки киберпреступника.

|

| Образец фишингового письма |

Хакер может редактировать hosts-файл напрямую или используя вредоносный кодХакер может редактировать hosts-файл напрямую (осуществляя удаленный доступ к системе) или используя вредоносный код, обычно троянцев, таких как некоторые версии семейств Bancos, Banker и Banbra. Фарминговые атаки могут быть также запущены при помощи использования любой программной уязвимости, дающей доступ к системным файлам. По словам Луиса Корронса, директора лаборатории PandaLabs, "фарминг — это показатель того, что основная природа интернет-угроз меняется. Мы видим все больше и больше атак, которые не направлены на поражение как можно большего количества пользователей, а используются они для финансовой выгоды. Поэтому необходимо адаптироваться к ситуации и принимать адекватные меры для предотвращения этих атак".

По словам Корронса, "традиционных реагирующих решений, таких как антивирусы, недостаточно для борьбы с угрозой фарминга. Требуются предупреждающие системы, такие как технология TruPreventTM (технология TruPreventTM защищает от фарминга, так как она обнаруживает неизвестные угрозы прежде, чем они смогут выполнить такой вид атаки. — Прим. ред.), способные обнаруживать неизвестные угрозы прежде, чем они предпримут вредоносные действия. С момента своего появления в августе 2004 года эта технология обнаружила и блокировала более чем 1500 неизвестных троянцев, что позволило нам обеспечить быструю и эффективную защиту для наших клиентов".

Что делать

Panda Software предлагает следующие советы пользователям, чтобы помочь им не стать жертвой атак фарминга.

-

Использовать антивирусное ПО, совмещающее предупреждающие и реагирующие системы обнаружения. Самый простой способ манипуляции компьютером, для того чтобы он стал жертвой фарминга, — использование вредоносного кода, обычно троянцев. Помните, что множество троянцев входят в систему незаметно для пользователей, так что некоторые из них могут циркулировать некоторое время, прежде чем антивирусные компании обнаружат их и создадут соответствующую вакцину. Вот почему рекомендуется использовать предупреждающую систему защиты, чтобы была возможность предотвратить угрозы и блокировать их просто по результатам анализа их поведения.

-

Установить персональный брандмауэр. Эта мера предосторожности помешает хакеру проникнуть в компьютер через незащищенный порт и модифицировать систему.

-

Часто обновлять ПО, установленное на компьютере, или включить системы автоматического обновления, чтобы убедиться в отсутствии уязвимостей, которые могут быть использованы для проведения таких атак.

Ссылки по теме

Статья получена: hostinfo.ru

Противовирусные препараты: за и против

Противовирусные препараты: за и против Добро пожаловать в Армению. Знакомство с Арменией

Добро пожаловать в Армению. Знакомство с Арменией Крыша из сэндвич панелей для индивидуального строительства

Крыша из сэндвич панелей для индивидуального строительства Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан

Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан Как выбрать блеск для губ

Как выбрать блеск для губ Чего боятся мужчины

Чего боятся мужчины Как побороть страх перед неизвестностью

Как побороть страх перед неизвестностью Газон на участке своими руками

Газон на участке своими руками Как правильно стирать шторы

Как правильно стирать шторы Как просто бросить курить

Как просто бросить курить

- 2245 -

- 2245 -