Наталья ЛАРИОНОВА, компания "Айдеко Софтвер"

Мы с вами живём в век информационного общества. И именно поэтому информация является наиболее ценным объектом. Любое государственное и коммерческое предприятие заинтересовано в сохранении информации, которая может ему навредить, если попадёт в руки злоумышленников или будет уничтожена. Для государственных учреждений такая информация носит гриф “Секретно”, для коммерческих предприятий — “Коммерческая тайна” или “Ценная информация”.

Зададимся вопросом: какая именно информация нуждается в защите и может представлять интерес для злоумышленника?

Это, как правило, важные договоры, списки клиентов, базы данных бухгалтерских программ, пароли и ключи системы “клиент-банк”, каналы связи с подразделениями и т. п.

Всё чаще в СМИ сообщают о краже информации и денежных средств через интернет, при этом хакера находят очень редко. А большинство предприятий скрывают случаи взлома своих сетей и кражи данных, чтобы сохранить деловую репутацию.

Чтобы не стать жертвой хакера, необходимо защищать компьютеры и всю сеть организации от интернет-угроз. И не стоит утешать себя тем, что, мол, именно ваше предприятие не заинтересует злоумышленника: ведь специальные программы — сканеры уязвимостей обшаривают весь интернет без разбора.

Когда возникает необходимость обеспечить информационную безопасность компании, руководство, как правило, обращается к системным интеграторам. Они проводят комплексный анализ и разрабатывают проект по защите информации. В конечном счёте всё это оборачивается приобретением дорогостоящих программных и аппаратных средств, таких как Cisco PIX, Checkpoint, Microsoft ISA. Такие большие комплексные проекты стоят более 15 тыс. долл., требуют постоянного сопровождения и целесообразны только для крупных предприятий.

Для малых и многих средних предприятий весь проект по защите можно свести к двум пунктам:

- защита персональных компьютеров;

- комплекс из интернет-шлюза и файерволла, отгораживающий сеть предприятия от Всемирной сети и защищающий компьютеры пользователей от проникновения извне.

Защита персональных компьютеров

Эта тема достаточно хорошо освещена в прессе: в самом деле, защитить персональные компьютеры на предприятии не так уж и сложно.

Самое главное — не использовать на компьютере реальный IP-адрес интернета, и тогда злоумышленник не сможет подключиться к вашему компьютеру. Поясним попутно, что IP-адрес (Internet Protocol Address — адрес интернет-протокола) — это уникальный идентификатор устройства (компьютера), подключённого к локальной сети или интернету, по которому его определяют внешние устройства с целью приёма от него информации или передачи её.

Второе. Нельзя без предварительной проверки специальными программами открывать файлы с неизвестными вам расширениями (или с известными расширениями исполняемых файлов — *.com, *.exe, *.bat), скачанные через интернет или полученные по электронной почте. Если вы получили по почте файлы от ваших знакомых, то предварительно спросите по телефону, высылали они их вам или нет. Это позволит избежать засорения компьютера программами-шпионами и “троянскими конями”.

Третье — защита локальных файлов. Устанавливайте пароли длиной не менее 12 букв и никогда не сообщайте свой пароль никому, даже системному администратору (у него должен быть свой пароль). Попросите системного администратора ограничить доступ к вашим файлам, кроме тех сотрудников, кому это необходимо по должностным инструкциям, и максимально ограничить доступ к файлам через сеть. Храните самые важные файлы на флэш-карте USB, пользоваться ею не сложнее, чем дискетой. Меняйте пароль как можно чаще: выберите для себя алгоритм смены пароля, например, 1-го числа каждого месяца. Не стоит полагаться на то, что ваши коллеги — добропорядочные граждане, ведь в помещение могут попасть и посторонние и начнут перебирать известные пароли: “1”, “11” “12345”, “пароль”, “2006”, “lena2006” и т. д. Обязательно блокируйте компьютер или выключайте его, если выходите из офиса. Попросите вашего администратора установить пароль в BIOS на включение компьютера и опломбируйте компьютер наклейкой с печатью.

Будьте внимательны к приходящим специалистам — это один из основных каналов утечки данных; записывайте их паспортные данные и берите расписку о неразглашении информации. Никогда не оставляйте на долгое время ключевую дискету системы “клиент-банк” в компьютере и не создавайте её копии на компьютере.

Для защиты информации персонального компьютера используют как минимум четыре вида программ.

1. Антивирусы, такие как Kaspersky Antivirus, DrWeb, Norton Antivirus, Panda, NOD32.

2. Персональный межсетевой экран (другие названия — брандмауэр или файерволл). Такие программы защищают от проникновения в ваш компьютер через сеть и блокируют вирусные эпидемии. Можно использовать встроенный в Windows брандмауэр, хотя рекомендуются более мощные — Agnitum Outpost, Symantec Personal Firewall.

3. Утилиты для обнаружения программ-шпионов и троянских программ. О таких утилитах часто забывают системные администраторы, из бесплатных можно рекомендовать Ad-aware компании Lavasoft.

4. Программы резервного копирования. Здесь выбор очень широкий, лучше проконсультироваться с системным администратором, чтобы вся важная информация со всех компьютеров дублировалась на резервный носитель. Вы можете и самостоятельно создавать резервные копии своих файлов на флэш-карту USB или перезаписываемый CD (CD-RW). Берегите свой труд и создавайте резервные копии как можно чаще, ведь восстанавливать утерянную бухгалтерию или важные файлы вам придётся вручную.

Интернет-шлюз + файерволл как основа безопасности сети предприятия

Если все персональные компьютеры защищены, возникает вопрос: а зачем ещё дополнительно защищать сеть с помощью шлюза? Проблема заключается в том, что все локальные компьютеры находятся в доверенной сети и уязвимым местом становится именно шлюз, который устанавливается на границе доверенной сети и сети интернет. Захватив шлюз через интернет, злоумышленник попадает в доверенную сеть предприятия и может захватить другие компьютеры локальной сети и получить доступ к важной информации. Поэтому требования к современному шлюзу предъявляются очень высокие.

Интернет-шлюз стоит в одном ряду с другими готовыми решениями (рис. 1) и должен соответствовать следующим главным критериям:

- универсальность (подходит для большинства предприятий);

- функциональность (обладает всеми необходимыми возможностями для решения задач);

- надёжность (безотказность работы в любых условиях);

- низкая стоимость владения (минимальные расходы на внедрение и сопровождение, простота в использовании и управлении).

Однако наиболее распространённые на сегодняшний день интернет-шлюзы не полностью удовлетворяют современным требованиям. На рис. 2 показаны распространённые виды интернет-шлюзов и их преимущества и недостатки.

В последнее время на мировом рынке появились новые специализированные решения для предприятий, которые при небольшой цене имеют высокую безопасность, надёжность и низкую стоимость владения. Есть подобные системы и на российском рынке.

Зачем нужен интернет-шлюз

Рассмотрим задачи, решаемые современным интернет-шлюзом, на примере универсального интернет-шлюза Ideco Internet Control Server, в котором совмещены высокая безопасность и удобство использования. Все эти задачи можно разделить на три группы: защита пользователей и сети предприятия; учёт трафика, планирование и ограничение расходов; фильтрация трафика в соответствии с политикой предприятия.

Защита пользователей и сети предприятия

Современный интернет-шлюз в первую очередь должен обеспечить защиту пользователей и сети предприятия от атак из сети интернет. Для решения этой задачи в Ideco ICS используется технология NAT (Network Address Translation — преобразование сетевых адресов). Эта технология скрывает пользователей от внешних злоумышленников, делая невидимыми из сети интернет. Другой важной функцией NAT является предоставление качественного доступа в интернет, причём все пользовательские программы работают без дополнительных настроек, что выгодно отличает NAT от технологии Proxy.

Но, помимо опасностей, которые подстерегают вас непосредственно в сети интернет, существуют также угрозы внутри самого предприятия. Например, информация может быть перехвачена или передана в интернет от имени другого пользователя. Для предотвращения подобных угроз совместно с NAT используется технология VPN (Virtual Private Network — виртуальная частная сеть). По VPN каждому пользователю администратор назначает личный защищённый IP-адрес, который закреплён за ним постоянно. Сам компьютер предприятия по умолчанию не имеет доступа в интернет, и только после ввода логина и пароля сотрудник предприятия получает персональный защищённый выход во Всемирную сеть. Кроме этого технология VPN позволяет подключать по защищённому каналу филиалы и мобильных сотрудников, работающих из дома или находящихся в командировке.

Интернет-шлюз Ideco ICS обеспечивает и антивирусную защиту. Вся отправляемая и принимаемая почта проверяется встроенным антивирусом. Таким образом, при получении и отправке почты можно быть уверенным, что она не содержит вирусов и вирусные эпидемии не поразят вашу локальную сеть через электронную почтовую систему.

Учёт трафика, планирование и ограничение расходов

Но что делать, если безопасность уже была нарушена? В этом случае очень кстати окажется детализированная статистика. Она позволяет выяснять обстоятельства дела уже после того, как безопасность была нарушена недобросовестными сотрудниками. С помощью статистики всегда можно точно определить, кто, когда и куда передал данные. Помимо прочего это помогает экономить денежные ресурсы предприятия. Получив отчёт о посещении интернета в мегабайтах и в рублях, легко в последующем спланировать расходы на интернет для пользователей и отделов и установить соответствующие ограничения. Часто программы без ведома пользователя скачивают очень большие объёмы данных, поэтому лимит необходимо устанавливать и для добросовестных пользователей, и для организации в целом, это позволит избежать больших расходов.

Современный интернет-шлюз позволяет контролировать расходы в реальном времени, предупреждать о перерасходе и блокировать доступ в интернет при превышении установленного лимита.

Фильтрация трафика в соответствии с политикой предприятия

Важным пунктом в обеспечении информационной безопасности является файерволл, работающий на шлюзе. Файерволл шлюза позволяет запретить ненужные протоколы или ограничить доступ к определённым сайтам, а также запретить работу определённых приложений, например программы поддержки файлообменных сетей.

Опасность могут также представлять любые предоставленные для скачивания в интернете файлы. Такие файлы часто заражены вирусами и программами-шпионами. Файерволл позволяет запретить скачивание файлов определённого типа, например с расширениями *.exe или *.avi.

Файерволл в Ideco ICS имеет одну интересную особенность: он обеспечивает интеллектуальную обработку трафика с целью выделения приоритетов, что позволяет важным приложениям качественно работать при стопроцентной загрузке интернет-канала.

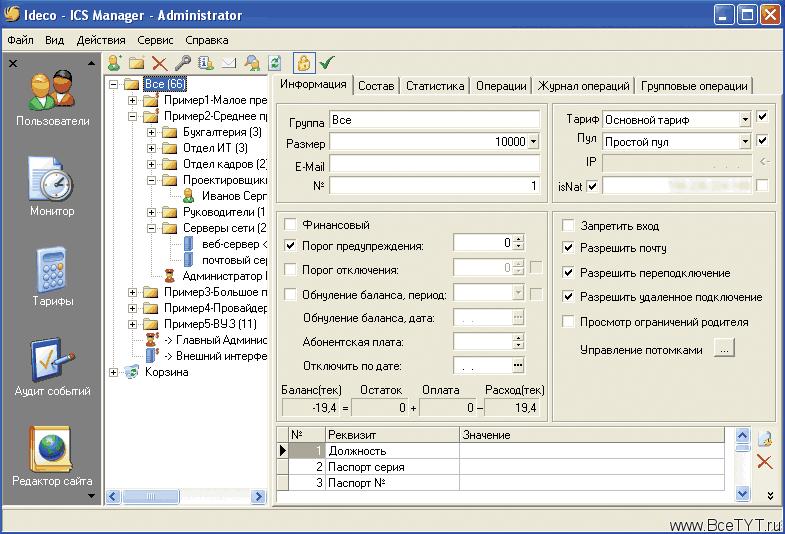

Разумеется, шлюз и сам должен быть максимально защищён. При его выборе стоит уделить внимание тому, на базе какой операционной системы он работает, ведь при взломе интернет-шлюза остальная защита просто теряет смысл. Одной из самых защищённых операционных систем на сегодня является Linux. Раньше использовать Linux могли только предприятия, в штате которых есть высококвалифицированные системные администраторы со специальными знаниями. Сегодня появляется всё больше готовых продуктов, основанных на Linux. Так, шлюз Ideco ICS работает на ОС Linux, но управляется через простой графический интерфейс, понятный обычному пользователю (рис. 3).

***

Как мы с вами убедились, обеспечение информационной безопасности компании — это решение вполне конкретных и известных задач. С использованием современного программного обеспечения защититься от интернет-угроз под силу любому предприятию.

Статья получена: Клерк.Ру

Противовирусные препараты: за и против

Противовирусные препараты: за и против Добро пожаловать в Армению. Знакомство с Арменией

Добро пожаловать в Армению. Знакомство с Арменией Крыша из сэндвич панелей для индивидуального строительства

Крыша из сэндвич панелей для индивидуального строительства Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан

Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан Как выбрать блеск для губ

Как выбрать блеск для губ Чего боятся мужчины

Чего боятся мужчины Как побороть страх перед неизвестностью

Как побороть страх перед неизвестностью Газон на участке своими руками

Газон на участке своими руками Как правильно стирать шторы

Как правильно стирать шторы Как просто бросить курить

Как просто бросить курить

- 6979 -

- 6979 -