|

В прошлый раз мы с вами, уважаемые читатели, уже начали разговор о потенциальных уязвимостях технологии VPN. И эта тема приобрела в последнее время огромную актуальность. Ведь виртуальные частные сети считаются сегодня самым надежным и удобным способом создания защищенного канал связи между двумя удаленными компьютерами с использованием существующей инфраструктуры Глобальной сети. Поэтому VPN получили широкое распространение, они используются внутри корпоративных информационных систем, в электронной коммерции, в интернет-банкинге и т. д. Но, к сожалению, в мире не существует абсолютно идеальных технологий.

Так что нет ничего удивительного в том, что определенные слабые места обнаружились и у VPN. Впрочем, справедливости ради стоит отметить, что большинство из них являются исключительно потенциальными, их использование на практике затруднено. Тем не менее они существуют, и всем нам приходится считаться с этим фактом.

Программное и аппаратное обеспечение для создания виртуальных частных сетей достаточно сложно. Его основу составляют криптографические компоненты. В них есть свои уязвимости, которые мы с вами, уважаемые читатели, подробно разобрали в первой части статьи. Однако помимо слабых мест в шифровании информации в виртуальных частных сетях есть немало и других потенциальных дыр. Каких? Ответить на данный вопрос поможет эта статья.

Протокол VPN

Для создания VPN используются разные протоколы, но все они хорошо защищены

Ни для кого не секрет, что сегодня виртуальные частные сети могут организовываться аж на трех различных уровнях стека TCP/IP*. На канальном уровне для этого используются протоколы Point-to-Point Tunneling Protocol (PPTP) и Layer 2 Forwarding Protocol (L2F), на сетевом — технологии Internet Protocol Security (IPSec) и Secure Key Interchange Protocol (SKIP), а на прикладном — разработки Secure Socket Layer* (SSL) и Secure HTTP.

|

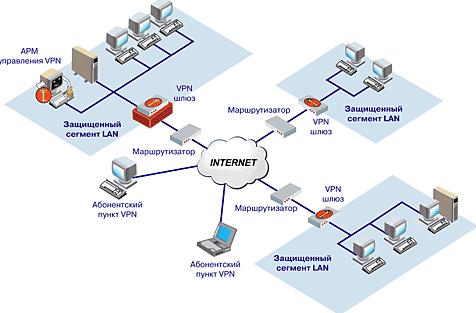

| Общая схема работы технологии VPN |

Все эти протоколы отличаются от других одной вещью: все они изначально разрабатывались для защищенной передачи информации. Так что в них нет серьезных просчетов, которыми могут воспользоваться хакеры. Точнее, на сегодняшний день они неизвестны. В процессе развития в протоколах для организации виртуальных частных сетей были обнаружены некоторые слабые места, однако все они были быстро локализованы и исправлены. Так что сегодня никаких известных дыр в рассматриваемых технологиях не осталось. Хотя, конечно, никто не может гарантировать, что они не обнаружатся в недалеком будущем.

Аутентификация

Что такое аутентификация? Фактически под этим термином скрывается определение права объекта на проведение тех или иных действий. В нашем случае аутентификация обозначает подтверждение права пользователя на вход в виртуальную частную сеть. Подделав эту процедуру или атаковав протокол, по которому идет обмен данными, злоумышленник может получить несанкционированный доступ к VPN и ко всей или части обращающейся в ней информации.

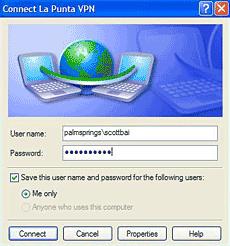

Для аутентификации пользователей могут использоваться разные технологии

|

Сегодня для аутентификации пользователей в виртуальных частных сетях используется огромное множество самых разнообразных технологий. Но наиболее перспективной из них представляются различные цифровые сертификаты. Тем более что последние прекрасно вписываются в законодательство многих стран, например в Федеральный закон «Об электронной цифровой подписи». Одним из самых слабых мест данной технологии является доверие к удостоверяющим центрам. Оно является основополагающим для системы цифровых сертификатов. Если же доверие к центрам будет поколеблено, то все рассыплется, как карточный домик.

Кстати, еще одной опасностью в аутентификации является метод идентификации пользователя. Сегодня существует много способов сделать это. И каждый из них имеет свои сильные и слабые стороны. Так, например, парольная защита самая дешевая, зато и надежность ее оставляет желать лучшего. Хорошие же биометрические сканеры дороги и не каждому по карману. Именно поэтому оптимальным вариантом по соотношению цена/качество является использование различных токенов, например USB-ключей с защищенной памятью.

Реализация

Одним из самых слабых мест в ПО для создания VPN является реализация

Одним из самых слабых мест в любой системе информационной безопасности является реализация. И действительно, программы пишутся людьми. Ну а люди, как всем известно, могут ошибаться. Причем чем более сложная система разрабатывается, чем больше задействовано в работе специалистов, тем больше в конечном продукте будет ошибок. Причем меньше всего проблем обнаруживается в программном и аппаратном обеспечении компаний, изначально работающих в области информационной безопасности. И действительно, в защите данных существует слишком много мелких нюансов, учесть которые очень сложно. При этом каждый из них легко может превратиться в серьезную уязвимость конечного продукта. И за примерами далеко ходить не нужно. Очень часто разработчики забывают очистить оперативную память после работы. А ведь в ней размещается криптографический ключ, который используется для шифрования информации. И злоумышленник, просканировав память с помощью специальной утилиты, вполне может вычленить его. Другой распространенной проблемой является отсутствие контроля целостности программного комплекса для организации виртуальной частной сети. В этом случае злоумышленник может подменить некоторые компоненты системы, обеспечив себе свободный доступ ко всем зашифрованным данным. И таких примеров можно привести сколько угодно. В деле защиты конфиденциальной информации важна любая мелочь.

Дорогу хакерам могут открыть не только недоработки разработчиков системы VPN, но и их ошибки. И действительно, нельзя забывать о том, что любые, даже самые строгие нормы программирования допускают определенный процент ошибок. Речь идет о непреднамеренных неточностях и несогласованностях в различных модулях. Причем стоит отметить, что такие уязвимости могут обнаружиться абсолютно во всех составляющих программно-аппаратного комплекса, предназначенного для организации виртуальной частной сети. Не остаются в стороне криптографические компоненты, модули аутентификации и идентификации и т. д. Ошибки могут быть допущены даже в реализации протокола виртуальной частной сети.

Пользователи

Надежность защиты VPN очень сильно зависит от пользователей, их квалификации и ответственности

|

Наверное, всем известен тот факт, что человеческий фактор является одной из самых серьезных уязвимостей в любой системе информационной безопасности. И действительно, от пользователей зависит очень, очень многое. Так, например, человек может выбрать себе слишком слабый, легкий для подбора пароль. Или же записать на всякий случай файл с ключом шифрования прямо на жесткий диск своего компьютера, не позаботившись о защите последнего. Причем зачастую от человеческих ошибок не могут защитить даже самые современные технологии. И далеко за примерами ходить не нужно. Многие пользователи достаточно легкомысленно относятся к USB-ключам и устанавливают чрезвычайно простые PIN-коды для доступа к их памяти. Таким образом, злоумышленники частенько имеют немало возможностей заполучить интересующий их токен. Подобрать же PIN-код типа «1111» очень просто. Ну и, естественно, нельзя забывать о частых нарушениях сотрудниками многих компаний политики информационной безопасности. Заключается это в несанкционированном использовании Интернета, работе с посторонними документами и программами, а также в обеспечении доступа к корпоративным компьютерам посторонних лиц (друзей, детей и т. д.). Все это тоже может послужить прекрасным подспорьем для злоумышленников.

Подводим итоги

Ну а теперь пришла пора подвести итоги. Оказывается, в технологии виртуальных частных сетей есть немало опасных мест, которыми могут воспользоваться хакеры для получения несанкционированного доступа к информации. Тем не менее стоит отметить, что большинство из них являются угрозами лишь потенциально. Так что реализовать их злоумышленники могут далеко не всегда. Очень много зависит от конкретных реализаций программных и аппаратных продуктов, а также от грамотности и внимательности пользователей.

Ссылки по теме

Статья получена: hostinfo.ru

Противовирусные препараты: за и против

Противовирусные препараты: за и против Добро пожаловать в Армению. Знакомство с Арменией

Добро пожаловать в Армению. Знакомство с Арменией Крыша из сэндвич панелей для индивидуального строительства

Крыша из сэндвич панелей для индивидуального строительства Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан

Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан Как выбрать блеск для губ

Как выбрать блеск для губ Чего боятся мужчины

Чего боятся мужчины Как побороть страх перед неизвестностью

Как побороть страх перед неизвестностью Газон на участке своими руками

Газон на участке своими руками Как правильно стирать шторы

Как правильно стирать шторы Как просто бросить курить

Как просто бросить курить

- 2660 -

- 2660 -