|

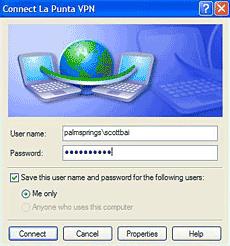

Мы с вами, уважаемые читатели, уже знаем, что технология виртуальных частных сетей* (Virtual Private Network, VPN) является на сегодняшний день одним из самых оптимальных способов для создания защищенного канала связи между двумя компьютерами с использованием инфраструктуры глобальной сети Интернет. Причем данная задача очень важна. Ведь надежная связь, по которой можно передавать конфиденциальную информацию, просто необходима в электронной коммерции и во многих других областях. Таким образом, виртуальные частные сети оказываются весьма и весьма полезными. Сегодня многие люди считают технологию VPN чуть ли не совершенством, этаким идеалом.

Однако на самом деле такое отношение в корне не верно. У виртуальных частных сетей тоже есть свои недостатки и свои слабые места. И именно об уязвимостях технологии VPN мы с вами, уважаемые читатели, и будем сегодня разговаривать.

Технология виртуальных частных сетей построена на использовании криптографии

Технология виртуальных частных сетей построена на использовании криптографии. То есть вся информация, курсирующая в пределах защищенного канала связи, находится исключительно в зашифрованном виде. Таким образом, именно криптография является основой VPN. Помимо нее в рассматриваемой технологии работают и некоторые дополнительные механизмы, например аутентификации пользователей, контроля целостности данных и т. д. Таким образом, все уязвимости технологии виртуальных частных сетей можно условно разделить на две группы: слабые места криптографической составляющей и других элементов. Сегодня у нас речь пойдет о дырах, относящихся к первой категории.

Криптографические алгоритмы

Надежность любой криптографической разработки в первую очередь определяется используемым в ней алгоритмом

|

Надежность любой криптографической разработки в первую очередь определяется используемым в ней алгоритмом. И действительно, слабое шифрование, содержащее дыры, наверняка позволит злоумышленникам легко получить доступ к интересующим их данным. Но как сделать правильный выбор? Как понять, какой криптографический алгоритм надежен, а какой нет? Оказывается, ответить на эти вопросы очень просто. Современные представления об информационной безопасности требуют использования так называемых открытых, то есть известных всем, алгоритмов. К ним относятся технологии DES, TripleDES, RSA, AES, ГОСТ 28147-89 и т. д. Многие из них играют роль национальных стандартов различных стран, другие же просто стали стандартом де-факто в своих группах.

Помимо открытых существуют еще и закрытые криптографические алгоритмы. Они разрабатываются различными компаниями и используются только в их собственных продуктах. Главным недостатком таких технологий является их недостаточная тестируемость. Существует достаточно большая вероятность того, что сотрудники компании просто-напросто не смогли обнаружить слабые места в собственном криптографическом алгоритме. Между тем открытые технологии тестировались как многими специалистами в области информационной безопасности, так и хакерами. И вообще, считается, что стойкость криптоалгоритма не должна зависеть от его секретности. Так что если вам, уважаемые читатели, будут предлагать продукты для создания виртуальных частных сетей, построенные на основе «уникальных», «запатентованных», «не имеющих аналогов», «обеспечивающих максимальную степень защиты» и прочих подобных алгоритмов, лучше внять голосу разума и отказаться от них.

Криптографические ключи

Очень многое зависит от длины ключей, использующихся для шифрования информации

Для подавляющего большинства современных открытых криптоалгоритмов на сегодняшний день не найдено ни одной серьезной уязвимости. Это значит, что к ним не применимы какие-то особые атаки, направленные на слабые места и позволяющие хакерам быстро получать доступ к зашифрованной информации. Правда, нельзя забывать, что одна атака может быть использована для взлома любого алгоритма шифрования. Речь идет о полном переборе всех доступных криптографических ключей. И здесь все зависит от длины используемого ключа.

|

| Общая схема работы технологии VPN |

Еще буквально десять лет назад шифрование с ключом длиной 64 бита считалось исключительно надежным. Сегодня же такие параметры не удовлетворяют требованиям информационной безопасности. Конечно, хакер-одиночка, который работает на обычном персональном компьютере, не сможет расшифровать информацию, закодированную с помощью 64-битного ключа. Точнее, сможет, но для этого ему придется подождать не один десяток лет. Но вот если у злоумышленника есть доступ к распределенной вычислительной системе, состоящей хотя бы из десятка персоналок, то ситуация изменится самым коренным образом: срок подбора ключа уменьшится и будет составлять период от нескольких месяцев до года. Совсем плохо, если в дело вступят крупные компании с их возможностями и продвинутой компьютерной техникой. В этом случае срок взлома зашифрованной информации может исчисляться днями и даже часами.

Что же делать? Как правильно выбрать подходящую длину ключа шифрования? Собственно говоря, получить ответы на эти вопросы совсем несложно. Достаточно оценить период актуальности информации, которая будет передаваться в зашифрованном виде. Если речь идет об оперативных данных, которые важны в течение нескольких часов, то можно остановиться на достаточно слабом шифровании с длиной ключа 64 бита. Но все-таки лучше немного подстраховаться и выбрать более надежную технологию. Так, например, взлом 128-битного ключа при современном развитии компьютерной техники займет очень много времени (не одно десятилетие). И вряд ли какая-то информация сохранит актуальность в течение такого долгого периода. Ну а если речь идет о серьезных секретах, государственной тайне и прочих подобных сведениях, то можно применять шифрование с ключом длиной 256 бит. Естественно, все перечисленные значения подходят только для симметричных криптоалгоритмов. Для асимметричных технологий длина ключа для обеспечения хорошей надежности должна быть на порядок больше.

Датчики случайных чисел

Большую важность в надежности любой криптосистемы играет не только размер ключа, но и его качество

|

Большую важность в надежности любой криптосистемы играет не только размер ключа, но и его качество. А зависит этот параметр от используемого при создании ключевой информации генератора случайных чисел. Или, если говорить точнее, от генератора псевдослучайных чисел. Ведь ни для кого не является секретом тот факт, что компьютер не умеет создавать по-настоящему случайные значения. Для этого используются специально разработанные математические алгоритмы. И от их качества зависит очень многое.

Некоторые «специалисты» при создании ключей шифрования применяют достаточно простые алгоритмы, использующие в своей работе внешние данные. Чаще всего в таких случаях результат работы генератора напрямую зависит от времени внутреннего таймера компьютера. Естественно, в таком случае работа хакера очень сильно облегчается. Ведь ему уже не нужно перебирать все возможные варианты ключей, достаточно всего лишь проверить те из них, которые могли быть сгенерированы в определенный промежуток времени. Как вы сами, уважаемые читатели, понимаете, вопросы о надежности защиты в этом случае можно даже и не задавать. Именно поэтому применение в технологии VPN качественного генератора случайных чисел очень важно. В идеальном случае этот программный или аппаратный модуль должен иметь сертификат Федеральной службы безопасности.

Кстати, в последнее время все большее распространение получает следующий прием. Роль генератора случайных чисел при создании ключа шифрования выполняет сам пользователь. Программа требует от него нажать определенное число раз на любые кнопки на клавиатуре или хаотично подвигать мышью. Получившиеся в результате этих действий данные и считаются случайными. В принципе так оно и есть. Вряд ли злоумышленник сможет догадаться, в каком порядке и на какие кнопки нажимал пользователь.

Подводим итоги

Итак, уважаемые читатели, пришла пора подводить итоги. Как мы с вами видим, надежность защиты информации в виртуальной частной сети очень сильно зависит от криптографической составляющей используемой системы. Именно поэтому при выборе программного или аппаратного обеспечения, необходимого для создания VPN, обязательно нужно обращать внимание на использующееся в нем шифрование. От этого напрямую зависит безопасность конфиденциальных данных.

Ссылки по теме

- Общее описание технологии Virtual Private Network

- Создаем VPN (на примере ViPNet)

- Уязвимости VPN. Часть 2

Статья получена: hostinfo.ru

Противовирусные препараты: за и против

Противовирусные препараты: за и против Добро пожаловать в Армению. Знакомство с Арменией

Добро пожаловать в Армению. Знакомство с Арменией Крыша из сэндвич панелей для индивидуального строительства

Крыша из сэндвич панелей для индивидуального строительства Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан

Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан Как выбрать блеск для губ

Как выбрать блеск для губ Чего боятся мужчины

Чего боятся мужчины Как побороть страх перед неизвестностью

Как побороть страх перед неизвестностью Газон на участке своими руками

Газон на участке своими руками Как правильно стирать шторы

Как правильно стирать шторы Как просто бросить курить

Как просто бросить курить

- 2681 -

- 2681 -