При построении локальных сетей и особенно при использовании беспроводных технологий передачи данных особое внимание уделяется безопасности и защите информации. Это связано с тем, что данные в таких сетях передаются в среде доступной для прослушивания потенциальными недоброжелателями. Вопрос безопасности является, пожалуй, одним из решающих аспектов при принятии решения о развертывании беспроводных сегментов локальный сетей.

Попробуем на доступном уровне разобраться в современных средствах безопасности беспроводных и необходимости их применения.

Предположим, что вы только что установили новую беспроводную сеть в вашей компании или дома.

Точки доступа (или беспроводной маршрутизатор) подключены и работают, а беспроводные клиентские ПК уже настроены для работы в вашей сети. Сеть без проводов работает и это прекрасно, но в сравнении с проводными ЛВС вы не можете быть уверены в том, что к вашей сети не может подключиться неавторизованный пользователь. Когда вы используете беспроводную ЛВС, вы используете радио-частоты действующие на расстоянии до 250-300 метров на открытом пространстве. Таким образом, теоретически возможно, что кто-то еще на соседней улице сможет подключиться к вашей сети. Как этого избежать?

В большинстве беспроводных сетей в плане сетевой безопасности настройки по умолчанию весьма ненадежны. Однако нет поводов для волнения. Пройдем несколько шагов, чтобы понять и научиться конфигурировать систему безопасности вашей беспроводной сети, для того чтобы она смогла стать такой же защищенной, как и проводные ЛВС.

А зачем вообще защищать беспроводные сети?

Если вы лишь посещаете веб-страницы в Интернете и иногда используете e-mail, то риск взлома вашей сети минимален. HTTP соединения с Интернет-магазинами уже осуществляются с достаточно стойкими для взлома средствами безопасности. Кроме того, если вы используете беспроводную сеть у себя дома, то у вас попросту нет интересующих хакеров данных, чтобы они тратили свои силы на взлом.

Но с другой стороны все выглядит не так просто как кажется. Прежде всего, кто-то может захотеть взломать вашу беспроводную сеть, чтобы получить бесплатный доступ в Интернет, даже если вы используете медленное модемное соединение, разделенное между несколькими рабочими станциями. В этом случае кто-то может украсть пропускную способность вашего Интернет канала. Если хакер будет лишь периодически скачивать почту или посещать веб-страницы, то это вряд ли нанесет вам большой урон и вы это даже возможно не заметите. В этом случае это будет вам стоить онлайнового времени и денег. Худший случай может быть тогда, когда хакер будет использовать вашу беспроводную сеть для атак на другие защищенные сети или системы. Также, неавторизованный пользователь может разослать СПАМ или производить другие противоправные действия через вашу сеть. Возможны и другие неприятности, поэтому защита вашей сети выглядит неплохой идеей.

Сколько вешать в граммах?

Сколько защиты достаточно? Вопросы сетевой безопасности, безусловно, включают себя аспекты здравого смысла. Ключ к успеху лежит в понимании и снижении того уровня риска, с которым вы согласны мириться. Ответьте себе на вопрос — насколько должна быть сильна защита беспроводной сети или какова ценность информации, которую вы собираетесь охранять.

Давайте изучим риски на простом примере. Для домашней локальной сети ставки весьма низки, поскольку вряд ли кто-то захочет украсть у вас информацию, которая никому не нужна. То есть эта информация не является значимой. Однако, кто-то может украсть у вас не информацию, а Интернет-трафик.

Это означает, что вам необходимо остановить несанкционированные подключения к вашей точке доступа, используя фильтрацию по физическому адресу (MAC адреса). Это минимальный уровень безопасности, который вы можете применить. Тем не менее, данный способ не защитит ваши данные от «прослушивания» в эфире. Таким образом, сочетание фильтрации по физическому адресу и кодирования данных предоставит вам тот уровень защиты, который вам необходим. Такой способ не требует никакого вмешательства с вашей стороны — как только вы настроили точку доступа и беспроводных клиентов — они могут начать работу.

Но нет правильного или неправильного ответа на вопрос того, сколько безопасности и защиты достаточно — только Вы можете дать ответ, основанный на ваших индивидуальных обстоятельствах.

Какую защиту вы можете использовать?

Необходимый уровень безопасности обычно уже встроен производителям в стандартную беспроводную сеть. Рассмотрим это на примере продукции семейства U.S. Robotics Wireless Turbo. Есть несколько шагов, которые позволяют минимизировать риск взлома вашей сети. Первым делом, установленным беспроводным устройствам необходимо сменить настройки, потому что хакеры могут легко обнаружить вашу точку доступа и знать типовые параметры по умолчанию.

ESSID

ESSID — это идентификатор точки доступа или как его еще называют имя беспроводной сети. У продукции U.S. Robotics ESSID обычно соответствует номеру модели устройства. Так, например, ESSID беспроводного маршрутизатора по умолчанию соответствует USR8054, а у многофункциональной точки доступа ESSID по умолчанию соответствует USR5450. Вы можете изменить имя беспроводной сети на любую строку в зависимости от вашей фантазии. Думайте об этом как о пароле, используя длинные имена и сочетание букв и цифр, в этом случае гораздо сложнее взломать вашу сеть. После этого сконфигурируйте вашу точку доступа таким образом, чтобы она не транслировала в радио эфир свой ESSID. В этом случае только авторизованные пользователи знающие ESSID вашей точки доступа и номер канала смогут к ней подключиться.

Настройка ESSID и номера канала в USR5450.

Фильтр по MAC-адресам

Вторым уровнем безопасности беспроводных сетей после ESSID является фильтр MAC адресов (Media Access Control). MAC-адрес — это уникальный идентификатор «прошитый» производителем внутрь каждого сетевого устройства, без возможности его изменения. Каждому производителю выделен отдельный диапазон MAC-адресов и ведется база данных препятствующая выпуску устройств с одинаковыми идентификаторами. Считается, что в мире не может быть двух устройств с одинаковыми MAC адресами. Используя такой фильтр списка MAC адресов в точке доступа, вы разрешаете только лишь определенным клиентам подключаться к вашей сети. Отсутствие подключения означает отсутствие доступа в сеть, то есть к данным на серверах и клиентских ПК. Основным неудобством является ручное заполнение списка MAC адресов на каждого авторизованного беспроводного клиента. Для беспроводных сетей небольшого масштаба это не является частой процедурой так как «текучка» минимальная. Другое дело, когда такая работа предстоит администраторам в масштабах предприятия с инфраструктурой в 100 ПК подключаемых к беспроводной сети.

Настройка фильтра MAC адресов.

Шифрование

Даже если хакеры не смогут получить доступ к вашей беспроводной сети, они могут все еще быть способны получить доступ к данным, проходящим через вашу беспроводную сеть по воздуху. Предположим, что хакер может находиться в зоне действия сигнала вашей беспроводных точек доступа и прослушивать ваш «эфир» с помощью ноутбука с беспроводным сетевым адаптером.

Путь защиты данных проходящих транзитом — это шифрование данных. Стандартом шифрования в беспроводных сетях принят WEP (Wired Equivalence Privacy). WEP работает как шифрование данных покидающих точку доступа или клиентский ПК и расшифровка их по прибытии. Любой метод шифрования требует наличия общего ключа на обоих сторонах соединения и передачи данных. Чем больше длина такого ключа, тем сложнее кому-то расшифровывать данные и тем больше нужно мощности вычислительных систем и времени для расшифровывания данных.

Опции шифрования данных.

Что это означает на практике — как минимум WEP key должен быть длиной не менее 128 бит, чтобы защитить данные от возможным посягательств, а с ключом длиной 256 бит защита будет намного сильнее. Для того чтобы подобрать комбинацию ключа шифрования, хакеру придется значительное время потратить на прослушивание эфира и подбор ключа. Возможно, что для большей уверенности в безопасности своей сети вы захотите через некоторый интервал времени (раз в месяц, в неделю) изменять ключ безопасности, для чего вам придется ввести новый ключ в настройках точки доступа и всех беспроводных клиентских ПК, что может занять значительное время. Но каждый сам решает — как поступить с безопасностью на собственное усмотрение.

Следует также отметить, что в настройках WEP имеется 4 ключа безопасности, активность которых в данный момент вы можете менять по согласованию с вашими беспроводными клиентами. Так WEP Key 1 можно активировать в первую неделю месяца и так далее до WEP key 4 на последней неделе. Проявите изобретательность, меняйте раз в месяц все WEP ключи на новые, и вы будет спать спокойно. Разумеется, что все изменения в настройках шифрования данных на точках доступа должны быть отражены и у клиентской части беспроводной сети, то есть новые ключи WEP придется изменить на каждой рабочей станции в настройках беспроводных сетевых адаптеров.

Лучше всего, безусловно, не менять часто ключ шифрования, а менять ключ для каждого пакета данных посланного через беспроводную сеть. Это WPA — стандарт шифрования нового поколения, о котором напишем чуть позже.

Закрытие доступа к параметрам точки доступа

Следующим шагом является закрытие доступа к параметрам точки доступа. Вы должны учитывать тот факт, что иметь доступ и изменять параметры можно и через беспроводную сеть, но это не очень хорошая идея. Хакеры могут в радио-эфире перехватить пароль к веб-интерфейсу точки доступа и изменить настройки сети. В лучшем случае вы не будете знать о таких изменениях, в худшем случае беспроводная сеть перестанет работать. Конфигурировать точку доступа можно через проводное Ethernet соединение, а лучше всего через консольный порт напрямую соединив ПК с точкой доступа консольным кабелем через COM-порт. Обязательно смените пароли по умолчанию для изменения параметров и настроек точки доступа

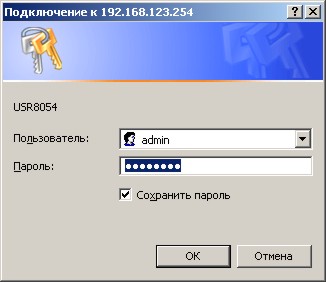

Авторизация пользователей веб-интерфейса

беспроводного маршрутизатора.

Кроме того, можно порекомендовать, когда вы не пользуетесь беспроводной сетью долгое время, уезжая из дома или отправляясь из офиса на уикенд или в отпуск — выключайте питание всех точек доступа. Это минимизирует шансы хакеров атаковать вашу сеть, когда она не находиться под присмотром системных администраторов.

Аутентификация

Финальным уровнем защиты в беспроводных сетях является индивидуальная аутентификация пользователей с помощью протокола the 802.1x. Если такой протокол включен, неавторизованные пользователи не смогут получить доступ к остальной сети через точку доступа. Этот протокол уже встроен в Windows XP и включен в следующее поколение стандартов беспроводной безопасности.

Поддержка 802.1x в продуктах U.S. Robotics.

Новые стандарты безопасности

Казалось бы — если нынешние технологии безопасности в беспроводных сетях все еще не взломаны, зачем надо что-то менять? Зачем вкладывать инвестиции в разработку новых средстав безопасности? На самом деле здесь есть две проблемы с текущим стандартом WEP. Первая — на сегодняшний день существуют достаточно мощные компьютеры и при наличии достаточного для анализа количества трафика беспроводной сети перехваченного через радио-эфир, хакеры могут вычислить ваш WEP ключ и получить доступ к данным, передаваемым через радио-эфир. Вторая причина — фильтрация по MAC-адресам весьма надежная система, но что будет если кто-то украдет ваш ноутбук с беспроводным адаптером и смог получить доступ к вашей или корпоративной беспроводной сети?

Следующим поколением сетевой безопасности был разработан новый стандарт известный как WPA (Wi-Fi Protected Access), повышающий безопасность, которую мы сейчас имеем. В отличие от сегодняшних статических ключей шифрования, новый стандарт использует пароль владельца, от которого система производит ключи, которые постоянно изменяются, используя протокол, известного как TKIP. Ключи никогда многократно не используются, сокращая риск того, что хакер обнаружит их. WPA также включает в себя 802.1x, обсужденный ранее, который позволяет системе проверять, кто подключается к сети используя центральную базу данных известных пользователей.

Уже недалекое будущее за новым стандартом, известным как 802.11i. Когда его разработка будет завершена, то новый стандарт усилит шифрование данных, используя технику, известную как AES (Advanced Encryption Standard — передовой стандарт шифрования). Аппаратные средства беспроводных сетей должны будут быть более мощными, чтобы управлять этой сложной техникой шифрования, так что вам, возможно, придется приобрести новое оборудование взамен существующей беспроводной сети, когда новый стандарт шифрования AES будет готов к применению.

Контрольный список на заметку:

1. Смените ESSID точки доступа;

2. Используйте как минимум WEP:

— 128-bit шифрование;

— 256-bit шифрование во много раз лучше;

3. Включите на точках доступа фильтрацию MAC адресов беспроводных клиентов;

4. Отключите трансляцию ESSID в эфир;

5. Смените или установите пароли к интерфейсу точки доступа.

Сухой остаток

Защита вашей беспроводной сети от злоумышленников не должна быть усложнена и может быть столь же безопасна, насколько Вы сами нуждаетесь в этом. Главное помнить, что риск, который Вы можете допускать, зависит от того, насколько ценные данные вы хотите защищать, насколько их ценность соответствует стоимости осуществления мер безопасности и каково дополнительное время и неудобство, которые эти меры безопасности могут вызвать. Главным образом, измените параметры и настройки по умолчанию в беспроводной сети. Сделайте только это и у Вас на службе окажутся очень высокоэффективные и профессиональные средства безопасности сети встроенные в купленные вами устройства — и это то, что должно заставить Вас чувствовать себя хорошо и безопасно в вашей беспроводной сети.

Противовирусные препараты: за и против

Противовирусные препараты: за и против Добро пожаловать в Армению. Знакомство с Арменией

Добро пожаловать в Армению. Знакомство с Арменией Крыша из сэндвич панелей для индивидуального строительства

Крыша из сэндвич панелей для индивидуального строительства Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан

Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан Как выбрать блеск для губ

Как выбрать блеск для губ Чего боятся мужчины

Чего боятся мужчины Как побороть страх перед неизвестностью

Как побороть страх перед неизвестностью Газон на участке своими руками

Газон на участке своими руками Как правильно стирать шторы

Как правильно стирать шторы Как просто бросить курить

Как просто бросить курить

- 4345 -

- 4345 -