ИT-специалистам, включая и специалистов по защите информации, крайне желательно знать потенциальные угрозы компонентам инфраструктуры IP-телефонии и способы защиты от них, включая и возможности VoIP-стандартов с точки зрения информационной безопасности. Именно это позволило бы так организовать работу корпоративной системы IP-телефонии, чтобы она не стала еще одним источником опасности для бизнеса компании.

ВОЗМОЖНЫЕ УГРОЗЫ

IP-телефония слишком открыта для атак злоумышленников. Хотя пока о таких нападениях практически не слышно, но при желании реализовать их относительно легко - атаки на обычные IP-сети практически без изменений могут быть направлены и на сети передачи оцифрованного голоса.

Для ее IP-составляющей возможны следующие виды атак:

- перехват данных;

- отказ в обслуживании;

- подмена номера;

- кража сервисов;

- неожидаемые вызовы;

- несанкционированное изменение конфигурации;

- мошенничество со счетом.

Перехват данных

Перехват данных - самая большая проблема как обычной телефонии, так и ее IP-родственницы. Однако в последнем случае эта опасность намного выше, так как злоумышленнику уже не нужен физический доступ к телефонной линии. Ситуацию ухудшает и то, что множество протоколов, построенных на базе стека TCP/IP, передают данные в открытом виде. Таким грехом страдают HTTP, SMTP, IMAP, FTP, Telnet, SQL*net, в том числе протоколы IP-телефонии. Перехватив голосовой IP-трафик (а он по умолчанию между шлюзами не шифруется), злоумышленник может без труда восстановить исходные переговоры. Для этого существуют даже автоматизированные средства. Например, утилита vomit (Voice Over Misconfigured Internet Telephones), которая конвертирует данные, полученные в результате перехвата трафика с помощью свободно распространяемого анализатора протоколов tcpdump, в обычный WAV-файл, который можно прослушать на любом компьютерном плейере. Эта утилита позволяет конвертировать голосовые данные, переданные посредством IP-телефонов Cisco и сжатые с помощью кодека G.711.

Перехват данных возможен как изнутри корпоративной сети, так и снаружи. Причем если во внутренней сети несанкционированно подключенное устройство, перехватывающее голосовые данные, с определенной долей вероятности будет обнаружено, то во внешней сети заметить ответвления практически невозможно. Поэтому любой незашифрованный трафик, выходящий за пределы корпоративной сети, должен считаться небезопасным.

Отказ в обслуживании

Традиционная телефонная связь всегда гарантирует качество связи даже в случае высоких нагрузок, что для IP-телефонии совсем не аксиома. Высокая нагрузка на сеть передачи оцифрованных голосовых данных приводит к существенному искажению и даже пропаданию части сообщений. Поэтому одна из атак на IP-телефонию может заключаться в посылке на сервер IP-телефонии большого числа "шумовых" пакетов. Что характерно, для реализации атаки "отказ в обслуживании" - достаточно использовать широкие известные DoS-атаки Land, Ping of Death, Smurf, UDP Flood и т. д. Одно из решений - резервирование полосы пропускания с помощью современных протоколов, например RSVP.

Подмена номера

Для связи с абонентом в обычной телефонной сети необходимо знать его номер, а в IP-телефонии роль телефонного номера выполняет IP-адрес. Следовательно, возможна ситуация, когда злоумышленник, используя подмену адреса, выдает себя за нужного вам абонента. Именно поэтому задаче обеспечения аутентификации уделяется внимание во всех VoIP-стандартах.

Атаки на абонентские пункты

Абонентские пункты, реализованные на базе персонального компьютера, менее защищены, чем специальные IP-телефоны. Это относится и к любым другим компонентам IP-телефонии на программной основе и связано с тем, что на такие компоненты можно реализовать не только специфичные для IP-телефонии атаки. Сам компьютер и его составляющие (операционная система, прикладные программы, базы данных и т. д.) подвержены различным атакам, которые могут повлиять и на компоненты IP-телефонии.

Атаки на диспетчеров

Злоумышленники могут атаковать и узлы (Gatekeeper в терминах H.323 или Redirect server в терминах SIP), которые хранят информацию о разговорах пользователей (имена абонентов, время, продолжительность, причина завершения звонка и т. д.), как для получения конфиденциальной информации о самих разговорах, так и с целью модификации и даже удаления указанных данных. В последнем случае биллинговая система (например, у оператора связи) не сможет правильно выставлять счета клиентам, что нанесет ущерб всей инфраструктуре IP-телефонии, нарушив ее функционирование.

Стандарты IP-телефонии и механизмы их безопасности

Отсутствие единых принятых стандартов в данной области (рис. 1) не позволяет разработать универсальные рекомендации по защите устройств IP-телефонии. Каждая рабочая группа или производитель по-своему решает задачи обеспечения безопасности шлюзов и диспетчеров, тщательно их изучая, прежде чем выбрать адекватные меры по защите.

Рис. 1. Архитектура протоколов IP-телефонии

Безопасность H.323

Протокол H.323 позволяет построить VoIP-систему от начала и до конца. Он включает в себя ряд спецификаций, в том числе и H.235, которая реализует некоторые механизмы безопасности (аутентификацию, целостность, конфиденциальность и невозможность отказа от сообщений) для голосовых данных.

Аутентификация в рамках стандарта H.323 осуществляется как с помощью алгоритмов симметричной криптографии, так и с помощью сертификатов или паролей. Кроме того, спецификация H.235 позволяет использовать в качестве механизма аутентификации IPSec, рекомендуемый к применению и в других стандартах IP-телефонии.

После установки защищенного соединения через 1300 tcp-порт узлы, участвующие в обмене голосовыми данными, обмениваются информацией о методе шифрования, которое может быть задействовано на транспортном (шифрование пакетов RTP-протокола) или сетевом (с помощью IPSec) уровне.

Безопасность SIP

Данный протокол, похожий на HTTP и используемый абонентскими пунктами для установления соединения (необязательно телефонного, но и, скажем, для игр), не обладает серьезной защитой и ориентирован на применение решений третьих фирм (например, PGP). В качестве механизма аутентификации RFC 2543 предлагает несколько вариантов, в частности базовую аутентификацию (как в HTTP) и аутентификацию на базе PGP. Пытаясь усилить защищенность данного протокола, Майкл Томас из компании Cisco Systems разработал проект стандарта IETF, названный "SIP security framework", с описанием внешних и внутренних угроз для протокола SIP и способов защиты от них. К таким способам можно отнести защиту на транспортном уровне с помощью TLS или IPSec.

Безопасность MGCP

Стандарт MGCP, определенный в RFC 2705 и не применяемый на оконечных устройствах (шлюзы MGCP могут работать как с компонентами, поддерживающими H.323, так и с компонентами, поддерживающими SIP), использует для защиты голосовых данных протокол ESP спецификации IPSec. Годится и протокол AH (кроме сетей IPv6), который обеспечивает аутентификацию и целостность данных (connectionless integrity) и защиту от повторений, передаваемых между шлюзами. Но конфиденциальности данных он не гарантирует, и для ее поддержки применяют ESP.

ОБЕСПЕЧЕНИЕ БЕЗОПАСНОСТИ

Выбор правильной топологии

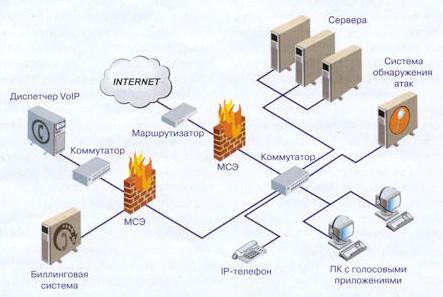

Не рекомендуется использовать для VoIP-инфраструктуры концентраторы, которые облегчают злоумышленникам перехват данных. Кроме того, поскольку оцифрованный голос обычно проходит по той же кабельной системе и через то же сетевое оборудование, что и обычные данные, следует правильно разграничить между ними информационные потоки. Это, например, может быть сделано с помощью механизма VLAN (однако не стоит полагаться только на них). Серверы, участвующие в инфраструктуре IP-телефонии, желательно размещать в отдельном сетевом сегменте (рис. 2), защищенном не только встроенными в коммутаторы и маршрутизаторы механизмами защиты (списки контроля доступа, трансляция адресов и обнаружение атак), но и с помощью дополнительно установленных средств (межсетевые экраны, системы обнаружения атак, системы аутентификации и т. д.).

Рис. 2. Фрагмент защищенной сети IP-телефонии

Физическая безопасность

Желательно запретить неавторизованный доступ пользователей к сетевому оборудованию, в том числе и коммутаторам, и по возможности все неабонентское оборудование разместить в специально оборудованных серверных комнатах. Это позволит предотвратить несанкционированное подключение компьютера злоумышленника. Кроме того, следует регулярно проверять наличие несанкционированно подключенных к сети устройств, которые могут быть "врезаны" напрямую в сетевой кабель. Определить такие устройства можно по-разному, например с помощью сканеров (Internet Scanner, Nessus), дистанционно распознающих наличие в сети "чужих" устройств.

Контроль доступа

Еще один достаточно простой способ защиты инфраструктуры VoIP - контроль MAC-адресов. Не разрешайте IP-телефонам с неизвестными MAC-адресами получать доступ к шлюзам и иным элементам IP-сети, передающей голосовые данные. Это позволит предотвратить несанкционированное подключение "чужих" IP-телефонов, которые могут прослушивать ваши переговоры или осуществлять телефонную связь за ваш счет. Разумеется, MAC-адрес можно подделать, но все-таки не стоит пренебрегать такой простой защитной мерой, которая без особых проблем реализуется на большинстве современных коммутаторов и даже концентраторов.

Узлы (в основном шлюзы, диспетчеры и мониторы) должны быть настроены таким образом, чтобы блокировать все попытки несанкционированного доступа к ним. Для этого можно воспользоваться как встроенными в операционные системы возможностями, так и продуктами третьих фирм. А так как мы работаем в России, то и применять следует средства, сертифицированные в Гостехкомиссии России, тем более что таких средств немало.

VLAN

Технология виртуальных локальных сетей (VLAN) обеспечивает безопасное разделение физической сети на несколько изолированных сегментов, функционирующих независимо друг от друга. В IP-телефонии эта технология используется для отделения передачи голоса от передачи обычных данных (файлов, сообщений электронной почты и т. д.). Диспетчеры, шлюзы и IP-телефоны помещают в выделенную VLAN для передачи голоса. Как я уже отметил выше, VLAN существенно усложняет жизнь злоумышленникам, но не снимает всех проблем с подслушиванием переговоров. Существуют методы, которые позволяют злоумышленникам перехватывать данные даже в коммутированной среде.

Шифрование

Шифрование должно использоваться не только между шлюзами, но и между IP-телефоном и шлюзом. Это позволит защитить весь путь, который проходят голосовые данные из одного конца в другой. Обеспечение конфиденциальности не только является неотъемлемой частью стандарта H.323, но и реализовано в оборудовании некоторых производителей. Однако этот механизм практически никогда не задействуется. Почему? Потому что качество передачи данных является первоочередной задачей, а непрерывное зашифрование/расшифрование потока голосовых данных требует времени и вносит зачастую неприемлемые задержки в процесс передачи и приема трафика (задержка в 200-250 мс может существенно снизить качество переговоров). Кроме того, как уже было сказано выше, отсутствие единого стандарта не позволяет принять всеми производителями единый алгоритм шифрования. Однако справедливости ради надо сказать, что сложности перехвата голосового трафика пока позволяют смотреть на его шифрование сквозь пальцы.

Но совсем отказываться от шифрования все-таки не стоит - обезопасить свои переговоры необходимо.

Кроме того, можно использовать выборочное шифрование только для определенных полей в VoIP-пакетах.

Межсетевой экран

Корпоративную сеть обычно защищают межсетевые экраны (МСЭ), которые с успехом могут быть использованы и для VoIP-инфраструктуры. Необходимо просто добавить ряд правил, учитывающих топологию сети, местоположение установленных компонентов IP-телефонии и т. д.

Для защиты компонентов IP-телефонии можно использовать два типа межсетевых экранов. Первый, корпоративный, ставится на выходе из корпоративной сети и защищает сразу все ее ресурсы. Второй тип - персональный МСЭ, защищающий только один конкретный узел, на котором может стоять абонентский пункт, шлюз или диспетчер Protector. Кроме того, некоторые операционные системы (Linux или Windows 2000) имеют встроенные персональные межсетевые экраны, что позволяет задействовать их возможности для повышения защищенности инфраструктуры VoIP.

В зависимости от используемого стандарта IP-телефонии применение межсетевых экранов может повлечь за собой разные проблемы. После того как с помощью протокола SIP абонентские пункты обменялись информацией о параметрах соединения, все взаимодействие осуществляется через динамически выделенные порты с номерами больше 1023. В этом случае МСЭ заранее "не знает" о том, какой порт будет использован для обмена голосовыми данными, и будет такой обмен блокировать. Поэтому межсетевой экран должен уметь анализировать SIP-пакеты с целью определения используемых для взаимодействия портов и динамически создавать или изменять свои правила. Аналогичное требование предъявляется и к другим протоколам IP-телефонии.

Еще одна проблема связана с тем, что не все МСЭ умеют грамотно обрабатывать не только заголовок протокола IP-телефонии, но и его тело данных, так как зачастую важная информация, например информация об адресах абонентов в протоколе SIP, находится именно в теле данных. Неумение межсетевого экрана "вникать в суть" может привести к невозможности обмена голосовыми данными через межсетевой экран или "открытию" в нем слишком большой дыры, которой могут воспользоваться злоумышленники.

Аутентификация

Различные IP-телефоны поддерживают механизмы аутентификации, позволяющие воспользоваться его возможностями только после предъявления и проверки пароля или персонального номера PIN, разрешающего пользователю доступ к IP-телефону. Однако надо заметить, что данное решение не всегда удобно для конечного пользователя, особенно в условиях ежедневного использования IP-телефона. Возникает обычное противоречие между защищенностью и удобством.

RFC 1918 и трансляция адресов

Не рекомендуется использовать для VoIP IP-адреса, доступные из Интернета, это существенно снижает общий уровень безопасности инфраструктуры. Поэтому при возможности используйте адреса, указанные в RFC 1918 (10.x.x.x, 192.168.x.x и т. д.) и немаршрутизируемые в Интернете. Если это невозможно, то необходимо задействовать на межсетевом экране, защищающем вашу корпоративную сеть, механизм трансляции адресов (network address translation, NAT).

Системы обнаружения атак

Выше уже было рассказано о некоторых атаках, которые могут нарушить работоспособность VoIP-инфраструктуры. Для защиты от них можно использовать хорошо себя зарекомендовавшие и известные в России средства обнаружения атак (intrusion detection system), которые не только своевременно идентифицируют нападения, но и блокируют их, не позволяя нанести вред ресурсам корпоративной сети. Такие средства могут защищать как целые сетевые сегменты (например, RealSecure Network Sensor или Snort), так и отдельные узлы (CiscoSecure IDS Host Sensor или RealSecure Server Sensor).

***

Разносторонность и обширность темы не позволяют подробно рассмотреть обеспечение информационной безопасности IP-телефонии. Но те аспекты, которые мне удалось осветить, все же показывают, что VoIP не такая закрытая и непонятная область, как кажется на первый взгляд. К ней могут быть применены уже известные по обычной телефонии и IP-сетям методы нападения. А относительная легкость их реализации ставит безопасность на первое место наряду с обеспечением качества обслуживания IP-телефонии.

Дополнительную информацию можно получить на следующих сайтах:

- Архитектура SAFE для IP-телефонии (SAFE: IP Telephone Security in Depth) - /redir.php?url=www.cisco.com%2Fwarp%2Fpublic%2Fcc%2Fso%2F

- Thomas, Michael. "SIP Security Framework". 12 July 2001 - /redir.php?url=search.ieft.org%2Finternet-drafts%2Fdraft-thomas-sip-sec-framework-00.txt

- Liu, Jing. "The Security Architecture of H.323" - /redir.php?url=www.hut.fi%2F%7Eyanly%2FJing%2Fhome.html

Противовирусные препараты: за и против

Противовирусные препараты: за и против Добро пожаловать в Армению. Знакомство с Арменией

Добро пожаловать в Армению. Знакомство с Арменией Крыша из сэндвич панелей для индивидуального строительства

Крыша из сэндвич панелей для индивидуального строительства Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан

Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан Как выбрать блеск для губ

Как выбрать блеск для губ Чего боятся мужчины

Чего боятся мужчины Как побороть страх перед неизвестностью

Как побороть страх перед неизвестностью Газон на участке своими руками

Газон на участке своими руками Как правильно стирать шторы

Как правильно стирать шторы Как просто бросить курить

Как просто бросить курить

- 2194 -

- 2194 -