Рынок IT развивается стремительно. Чрезвычайно сложно следить за всеми новинками, появляющимися день ото дня. Да и у уже существующих продуктов постоянно добавляются, порой даже экзотические, новые функции и возможности. Разбираться в них порой просто не хватает времени. Но зачастую это и не надо.

Приобретая комплект офисных программ, мы заранее представляем, для чего он нам нужен - для составления и редактирования документов и т.д. Некоторые особенности данного продукта, к примеру - возможность вставки в тело документа видеоклипа или задания звукового сопровождения, просто могут нас потом приятно порадовать.

К сожалению, подходя к выбору средств безопасности, зачастую даже специалисты, подчиняется этому стереотипу. Многие только в общих чертах представляют, для чего им необходим тот или иной продукт. Возьмем, к примеру, важную задачу - построение системы контроля корпоративной электронной почты.

Ее основные задачи - обнаружения спама, выявление неблагонадежных сотрудников, предотвращение утечки конфиденциальной информации, контроль за целевым использованием корпоративной электронной почты, обнаружения вирусов и троянских коней, блокировка передачи файлов запрещенного типа, - перечислит каждый. Но когда дело доходит до внедрения - администраторы только разводят руками: как настроить систему, кто будет определять полномочия пользователей, от чего отталкиваться и чем руководствоваться при назначении полномочий и т.д.

А ведь спектр средств защиты информации довольно обширен. Поэтому, прежде чем приобретать любую систему защиты, прежде всего, необходимо задуматься о том, какие цели планируется достичь после ее внедрения. Этот процесс называется построением политики безопасности использования тех или иных ресурсов. В итоге, из таких фрагментов строится обще корпоративная политика безопасности использования информационных технологий. Без наличия четкой политики безопасности любая система защиты, даже самая совершенная, будет бесполезной тратой денег. К тому же, имея четкие представления о том, что вам необходимо, проще будет определиться и с необходимым функционалом продукта.

Но как же подойти к этой задаче? Ответственными за построение политики безопасности следует назначить комиссию из представителей отделов безопасности и отделов автоматизации. Строить политику безопасности им целесообразно будет начать с рассмотрение предмета, над которым производится действие. Во взятом к рассмотрению примере это будут электронные письма. Самыми главными атрибутами писем являются адреса отправителя и получателя. Все письма делятся на две большие категории (по направлению их движения): входящие и исходящие. Очевидно, что к этим категориям писем предъявляются различные требования. С внешними, по отношению к вашей организации, адресами все понятно: весь внешний мир делится на ваших партнеров, с которыми вас связывают некоторые доверительные отношения, и всех остальных. К последней категории писем следует относиться особо осторожно, так как в это множество, помимо родственников и друзей ваших сотрудников входят и ваши конкуренты. Взаимоотношения с партнерами тоже могут иметь разную степень доверия. Внутренние почтовые адреса вашей организации - это второй критерий создаваемой политики. В каждой организации параллельно существуют две структуры упорядочивания сотрудников: организационно-штатная и ролевая. Поясню сказанное. Организация делится на руководство и (по нисходящей) департаменты, управления, отделы, отделения, рабочие группы и т.д. (с точностью до названий и порядка их следования в конкретной структуре). На каждом уровне этой иерархии существует начальник, его помощники и рядовые сотрудники. Это и есть организационно-штатная структура. Идея ролевой структуры состоит в том, что у каждого индивидуума из множества рядовых сотрудников могут быть особые, отличные от других, обязанности и сферы деятельности даже в рамках одной рабочей группы.

После того, как мы определились с этими двумя основными составляющими, нам осталось выполнить еще два шага.

Первый - это составить модель взаимодействия между внешними и внутренними адресатами. К примеру, это можно реализовать по следующей схеме. Вся почта организации разделяется на входящую и исходящую:

- Исходящая почта может идти:

- от подразделения 1 к партнеру 1, к партнеру 2 и к прочим адресам;

- от подразделения 2 только к партнеру 3;

- и т.д.

- Входящая почта может идти:

- от партнера 1, партнера 2 и с прочих адресов в подразделение 1;

- от партнера 3 и с прочих адресов в подразделение 2;

- и т.д.

Затем необходимо опуститься на следующий уровень иерархии: подразделение 1 состоит из таких-то структурных единиц, которые в свою очередь… и так до каждого конкретного сотрудника.

Насколько глубоко необходимо опускаться при построении модели взаимодействия подскажут руководители структурных подразделений. Ведь именно они знают, какие роли отведены их подчиненным. Иллюстрацией к сказанному может служить отдел продаж гипотетической фирмы, который общается со всеми клиентами фирмы, но в котором каждый менеджер общается со своей и только со своей группой клиентов. Как видим, уже на этом этапе накладываются весьма существенные ограничения на свободу электронной переписки сотрудников.

Второй шаг, и это заключительный этап в построение рассматриваемой политики безопасности, заключается в наложении ограничений на разрешенные почтовые взаимодействия. Это, в отличии от скучного описания схемы взаимодействия на предыдущем шаге, процесс творческий. Конкретные ограничения необходимо разместить на каждой ветви нашего дерева.

Для выработки таких ограничений, тем кто занимается построением политики безопасности, вероятно, придется посоветоваться с различными категориями людей. Но прежде всего, по поводу ограничений на исходящую информацию, стоит посоветоваться с руководителями соответствующих структурных подразделений и представителями отдела безопасности, чтобы они выработали перечни слов и выражений, характерных для конфиденциальной или другой информации, выход которой за пределы компании нежелателен. Здесь следует избегать штампованных решений. К примеру, появление в письмах слов "вакансия", "резюме" и т.п., типично для переписки отдела кадров, но в переписке других отделов, это может означать, что один из сотрудников начал поиск работы на стороне, и к нему, возможно, отныне стоит относиться с недоверием. Необходимо помнить и о разумности накладываемых ограничений. Установление излишних запретов приведет к тому, что в последствии администраторы безопасности не способны будут выделить настоящие нарушения в ворохе блокированных по пустым подозрениям писем.

После уточнения этих параметров, необходимо проконсультироваться у системных администраторов, насчет прочих нежелательных характеристик почтовых сообщений, таких как их размер, наличие вложений определенного типа и т.д. Таким образом возможно ограничить поступление в корпоративную сеть спама и прочего различного непродуктивного трафика (видеоклипов, картинок, аудио-файлов, рассылок от различных развлекательных сайтов).

Даже если вы ознакомите с построенной политикой безопасности всех своих сотрудников, то это не значит, что все будут беспрекословно ее соблюдать. Всегда найдутся люди, которые будут искать пути обхода новой системы. А может вы хотите внедрить данное средство незаметно для пользователей? В любом из этих случаев необходимо не только обнаружить факт нарушения политики безопасности, но и предусмотреть какое либо реагирование на такое событие. В данном случае реагирование может предусматривать полное или временное блокирование письма-нарушителя, занесение записи о событии в журнал регистрации, оповещение о событии администратора или другого уполномоченного лица, либо уведомление самого пользователя - смотря что предусмотрено возможностями конкретного средства.

В результате, оглядываясь на пройденные шаги, можно составить следующее мнемоническое правило для построения почтовых политик безопасности: "Кому, откуда/куда запрещено получать/отправлять письма удовлетворяющие условию и как реагировать на такие события".

После того, как четко определенны все требования, вы сможете оценить и необходимый функционал приобретаемого средства контроля содержимого электронной почты или понять, что для реализации вашей политики безопасности хватит встроенных функций уже используемого межсетевого экрана или вскоре приобретаемой системы обнаружения атак.

Естественно, что конкретные ограничения будут постоянно подвергаться корректировке, но наличие грамотно построенной политики безопасности поможет вам легко адаптировать ваше средство к любым жизненным поворотам.

А на вопрос, зачем средства контроля содержимого необходимы именно вам, стоит ли гнаться за модой или быть может стоит пока остаться в стороне от технического прогресса, предлагаю ответить после раздумий на следующие темы.

Вспомните, сколько времени постояла ваша система после последнего сбоя, в результате действий полученного по почте вредоносного кода и оцените свои прямые и потенциальные потери от этого.

А все ли ваши сотрудники довольны вами и зарплатой? Не переманили ли кого-нибудь конкуренты, и в знак своей преданности не пересылает ли он будущим работодателям конфиденциальные материалы, среди которых фрагменты исходных кодов программ которые вы создавали с огромным трудом (текстов договоров, сведений о планируемых сделках и т.п.)? А что, если ваш сотрудник использует в переписке с партнерами ненормативную лексику, да еще по отношению к вашим конкурентам или политическим деятелям, а кто-нибудь потом выдает это за официальное мнение компании? А еще деньги компании уходят на оплату труда сотрудников по просмотру и прослушиванию видео и аудио файлов, которыми они обмениваются со своими знакомыми и между собой. А если вы уже решились на внедрение тех или иных средств защиты, то, надеюсь, что эта статья поможет использовать их на полную силу.

Противовирусные препараты: за и против

Противовирусные препараты: за и против Добро пожаловать в Армению. Знакомство с Арменией

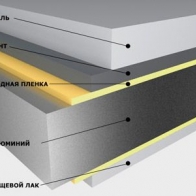

Добро пожаловать в Армению. Знакомство с Арменией Крыша из сэндвич панелей для индивидуального строительства

Крыша из сэндвич панелей для индивидуального строительства Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан

Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан Как выбрать блеск для губ

Как выбрать блеск для губ Чего боятся мужчины

Чего боятся мужчины Как побороть страх перед неизвестностью

Как побороть страх перед неизвестностью Газон на участке своими руками

Газон на участке своими руками Как правильно стирать шторы

Как правильно стирать шторы Как просто бросить курить

Как просто бросить курить

- 2800 -

- 2800 -