|

Еще совсем недавно слова «мобильный Интернет» звучали как-то таинственно и загадочно. И действительно, единственной массово доступной технологией была WAP-связь. Но ведь ее использование никак нельзя назвать полноценной работой в Глобальной сети. К счастью, сегодня ситуация переменилась самым кардинальным образом. Теперь у пользователей есть выбор, каким именно «мобильным Интернетом» им пользоваться.

Самым удобным вариантом кажется Wi-Fi. К сожалению, общественные точки доступа есть только в Москве и Санкт-Петербурге, да и то лишь в центральных районах. На долю же остальных людей остается GPRS (General Packet Radio Service) — доступ к Глобальной сети с помощью мобильных телефонов стандарта GSM. Именно это и определило довольно широкое распространение данной технологии.

Отличительной особенностью GPRS является тот факт, что пользователь получает полноценный выход в Интернет

Отличительной особенностью GPRS является тот факт, что пользователь получает полноценный выход в Интернет. Естественно, для этого ему понадобится компьютер, причем любой: персональный, ноутбук или карманный. Мобильный же телефон играет при них роль модема, обеспечивая двусторонний обмен информацией с сервером оператора сотовой связи. С одной стороны, такая реализация очень удобна. Но с другой стороны, она делает всю систему уязвимой для различных внешних угроз. Давайте же мы с вами, уважаемые читатели, попробуем разобраться, какие механизмы безопасности существуют в технологии GPRS.

Но перед тем как начинать разговор о механизмах безопасности, необходимо хотя бы кратко рассмотреть архитектуру сети GPRS. Обычно в ее состав входят четыре типа узлов.

-

Мобильная станция (MS — mobile station). Под мобильной станцией понимается одно устройство (карманный компьютер с поддержкой GPRS) или комплекс устройств (персональный компьютер и сотовый телефон), с помощью которых пользователь работает в Глобальной сети.

-

Базовая станция (BBS — base station system). Базовая станция — это комплекс оборудования оператора сотовой связи, который обеспечивает обмен радиосигналами с мобильной станцией.

-

Узел обслуживания (SGSN — serving GPRS support node). Фактически узел обслуживания является относительно простым конвертором. Он принимает от базовой станции информацию от пользователей и преобразовывает их в IP-пакеты для передачи в Интернет и наоборот.

-

Узел маршрутизации (GGSN — gateway GPRS support node). Этот узел осуществляет непосредственную работу в Интернете. Именно он отправляет IP-пакеты на серверы Глобальной сети и получает их ответы.

Ну а теперь, когда мы разобрались с архитектурой сети GPRS, пора переходить к механизмам безопасности.

Идентификация и аутентификация

Идентификация — подтверждение права человека на пользование телефоном

Под идентификацией в нашем случае понимается подтверждение права человека на использование данного сотового телефона. Собственно говоря, в этом плане технология GPRS ничем не отличается от стандарта GSM. То есть в ней используются те же самые средства идентификации: PIN-коды и PUK-код. Именно с их помощью человек подтверждает собственную личность, точнее, право на использование телефона.

|

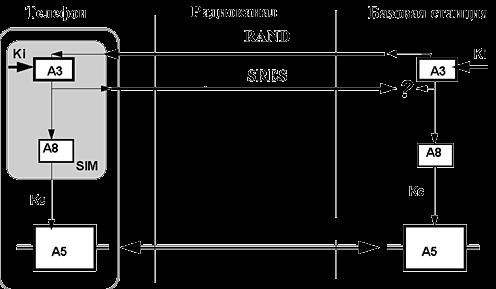

| Общая схема аутентификации в сети GPRS |

Аутентификация — подтверждение права телефона на работу в данной сети GPRS

Аутентификация же необходима для подтверждения телефоном своего права работать в данной сети GPRS. Для этого в SIM-карте мобильника и на базовой станции реализован специальный алгоритм A3. Суть его заключается в следующем. В начале процедуры базовая станция отправляет на телефон случайную последовательность цифр (RAND). SIM-карта преобразовывает его в соответствии с алгоритмом A3, используя при этом собственный секретный ключ Ki, а получившееся значение (SRES, Signed RESult — подписанный результат) отправляет обратно. Точно такие же преобразования производятся и на базовой станции. Если оба значения SRES совпадают, то делается вывод о допуске данного телефона в сеть. Таким образом, идентификация пользователей и аутентификация мобильников должны предотвратить несанкционированный доступ к базовой станции, а также использование злоумышленниками чужих счетов.

Безопасность каналов связи

Для передачи данных по радиоканалу используется шифрование

Можно сказать, что в сети GPRS используется два типа каналов связи. Первый из них — это радиоэфир, через который общаются между собой базовые и мобильные станции. Данный канал является наиболее уязвимым местом GPRS-сети. И действительно, перехват радиосигналов не представляет собой практически никакого труда. Для этого можно использовать как специализированные устройства (в том числе и самодельные, сделанные любителями), так и старые радиоприемники советского образца. Именно поэтому абсолютно вся информация, передающаяся по радиоканалу, предварительно зашифровывается с помощью специальных алгоритмов. В сетях GPRS для этого используются стандарты GEA1, GEA2, GEA3 — «близкие родственники» криптоалгоритмов GSM.

|

К сожалению, стоит отметить, что криптоалгоритмы GEA1 и GEA2 не относятся к числу самых надежных, случаи взлома зашифрованной с их помощью информации известны. Технология же GEA3 до сих пор применяется очень редко. Впрочем, большинству пользователей сетей GPRS можно об этом не беспокоиться. Ведь взлом криптоалгоритма — процедура достаточно дорогая, так что вряд ли кто-то будет использовать ее для перехвата обычной информации. Другой опасностью, которая подстерегает пользователей GPRS, является возможное отключение шифрования операторами сотовой связи по требованию спецслужб. Впрочем, это делается только во время проведения различных операций или массовых мероприятий.

Ну а если злоумышленникам все же удастся перехватить сигналы и расшифровать (при необходимости) их, то они смогут получить всю информацию, которую отправляет и получает пользователь. По сути, это будет идентично обычному интернет-сниффингу. С помощью такой атаки хакеры могут, например, прочитать корреспонденцию жертвы, получить ее пароли для доступа к различным сервисам, данные пластиковой карты и т. п.

По внутренним каналам информация передает по специальному протоколу

Ко второму типу относятся каналы связи, использующиеся для передачи данных между внутренними узлами сети. Для обеспечения его безопасности был разработан и внедрен в GPRS специальный протокол GTP (GPRS Tunneling Protocol). Он отличается от привычных хакерам технологий. Кроме того, внутренние компьютеры сети GPRS используют для маршрутизации принцип частных IP-адресов согласно международному стандарту RFC 1918. Все это позволяет говорить о действительно надежной защите внутренних каналов связи. Это подтверждается и практикой. До сих пор еще не известно ни одного случая перехвата информации из них.

Защита от внешних угроз

Узел маршрутизации подвержен всем опасностям Интернета

|

Под внешними угрозами мы с вами, уважаемые читатели, будем понимать всевозможные опасности Интернета, такие как вирусы или удаленные атаки. Если внимательно посмотреть на архитектуру сети GPRS, то станет ясно, что все это угрожает только одному узлу — узлу маршрутизации. И в этом нет ничего удивительного. Ведь для того, чтобы выполнять свои функции, он должен быть полноценным участником обеих сетей. Так что он подвержен всем видам атак, которые на данный момент существуют в Интернете. Впрочем, эта проблема отлично решается с помощью обычных средств: антивирусной программы с постоянно обновляемыми базами данных и корректно настроенного файрвола. Единственным отличием защиты данного компьютера является использование принципа трансляции адресов (network address translation). Это необходимо для предотвращения удаленного доступа злоумышленников к внутреннему сетевому оборудованию. Нерешенной остается только одна проблема. Речь идет о возможности проведения на узел маршрутизации профессиональной DDoS-атаки. Впрочем, от этого не застрахован ни один сервер в Интернете.

Для обмена данными с другими сетями GPRS используются специальные пограничные шлюзы

Кстати, узел маршрутизации выполняет еще одну функцию. Он отвечает за связи своей сети GPRS с другими такими же сетями. Для того чтобы защитить эти каналы, используются так называемые пограничные шлюзы (BG — border gateway). Суть действия этого программного обеспечения похожа на работу файрвола. Администратор устанавливает правила обмена трафиком, вводит доверенные сети, подключает системы роуминга и т. п. После этого вся система будет защищена от атак из других сетей GPRS.

Подводим итоги

Надежность защиты GPRS зависит от конкретной реализации механизмов безопасности

Итак, мы с вами, уважаемые читатели, довольно подробно рассмотрели все механизмы безопасности, существующие в сетях GPRS. Кажется, что их вполне достаточно для отражения практически любой угрозы со стороны злоумышленников. Хотя на самом деле существует одна проблема. Дело в том, что в GPRS нет единого стандарта на защиту. В результате каждый оператор сотовой связи, предоставляющий своим клиентам выход в Интернет, сам заботится о безопасности. А значит, всегда остается риск того, что затраты на защиту кому-то могут показаться лишними. Или же администратор, занимающийся этими вопросами, окажется не слишком квалифицированным. То есть надежность защиты в каждой сети GPRS различна, она зависит от правильного использования механизмов безопасности.

Статья получена: hostinfo.ru

Противовирусные препараты: за и против

Противовирусные препараты: за и против Добро пожаловать в Армению. Знакомство с Арменией

Добро пожаловать в Армению. Знакомство с Арменией Крыша из сэндвич панелей для индивидуального строительства

Крыша из сэндвич панелей для индивидуального строительства Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан

Возможно ли отменить договор купли-продажи квартиры, если он был уже подписан Как выбрать блеск для губ

Как выбрать блеск для губ Чего боятся мужчины

Чего боятся мужчины Как побороть страх перед неизвестностью

Как побороть страх перед неизвестностью Газон на участке своими руками

Газон на участке своими руками Как правильно стирать шторы

Как правильно стирать шторы Как просто бросить курить

Как просто бросить курить

- 2524 -

- 2524 -